Web Application Firewall

Web Application Firewall (WAF) fornece proteção centralizada de seus aplicativos da web contra exploits (são técnicas maliciosas utilizadas por hackers e criminosos cibernéticos para explorar falhas de segurança em software ou sistemas) e vulnerabilidades comuns. Os aplicativos da Web são cada vez mais alvo de ataques mal-intencionados que exploram vulnerabilidades comumente conhecidas. A injeção de SQL e scripts entre sites estão entre os ataques mais comuns.

Prevenir tais ataques no código do aplicativo é um desafio. Pode exigir manutenção, aplicação de patches e monitoramento rigorosos em várias camadas da topologia do aplicativo. Um firewall de aplicativo da web centralizado ajuda a tornar o gerenciamento de segurança muito mais simples. Um WAF também oferece aos administradores de aplicativos uma melhor garantia de proteção contra ameaças e invasões.

Uma solução WAF pode reagir a uma ameaça de segurança mais rapidamente corrigindo centralmente uma vulnerabilidade conhecida, em vez de proteger cada aplicativo da web individual.

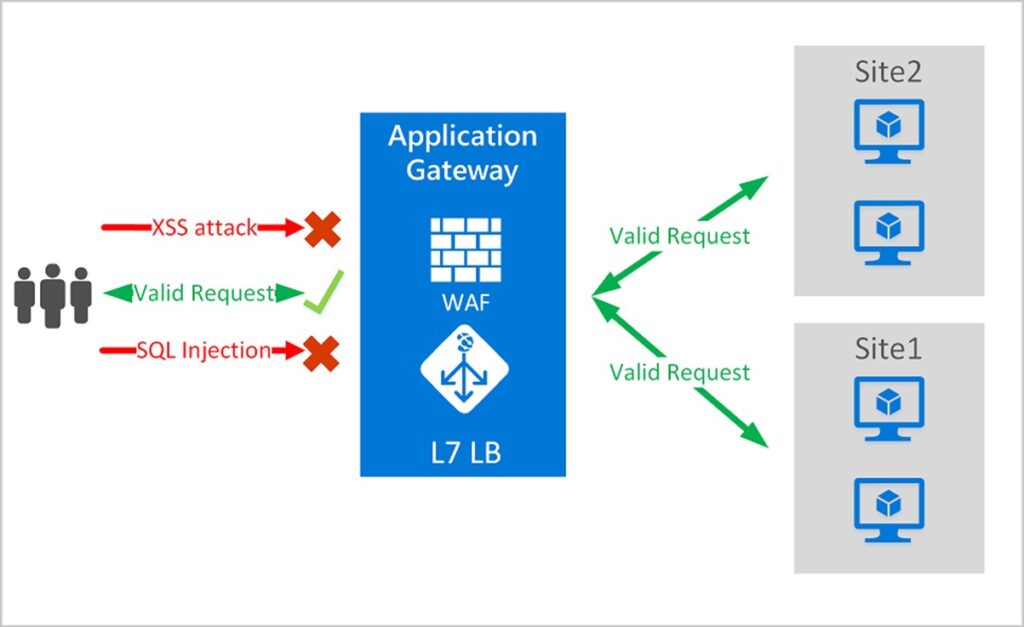

O WAF no Application Gateway é baseado no Core Rule Set (CRS) do Open Web Application Security Project (OWASP).

O OWASP ModSecurity Core Rule Set (CRS)

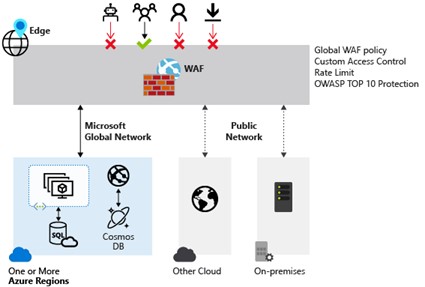

É um conjunto de regras genéricas de detecção de ataques para uso com ModSecurity ou firewalls de aplicativos da web compatíveis. O CRS visa proteger os aplicativos da Web de uma ampla gama de ataques, incluindo o OWASP Top Ten, com um mínimo de alertas falsos. Todos os recursos do WAF listados abaixo existem dentro de uma política do WAF. Você pode criar várias políticas e elas podem ser associadas a um gateway de aplicativo, a ouvintes individuais ou a regras de roteamento baseadas em caminho em um gateway de aplicativo. Dessa forma, você pode ter políticas separadas para cada site por trás do gateway de aplicativo, se necessário.

O gateway de aplicativo opera como um controlador de entrega de aplicativo (ADC). Ele oferece Transport Layer Security (TLS), anteriormente conhecido como Secure Sockets Layer (SSL), terminação, afinidade de sessão baseada em cookie, distribuição de carga round-robin, roteamento baseado em conteúdo, capacidade de hospedar vários sites e aprimoramentos de segurança.

Os aprimoramentos de segurança do gateway de aplicativo incluem gerenciamento de política TLS e suporte TLS de ponta a ponta. A segurança do aplicativo é reforçada pela integração do WAF no Application Gateway. A combinação protege seus aplicativos da Web contra vulnerabilidades comuns. E fornece um local central fácil de configurar para gerenciar.

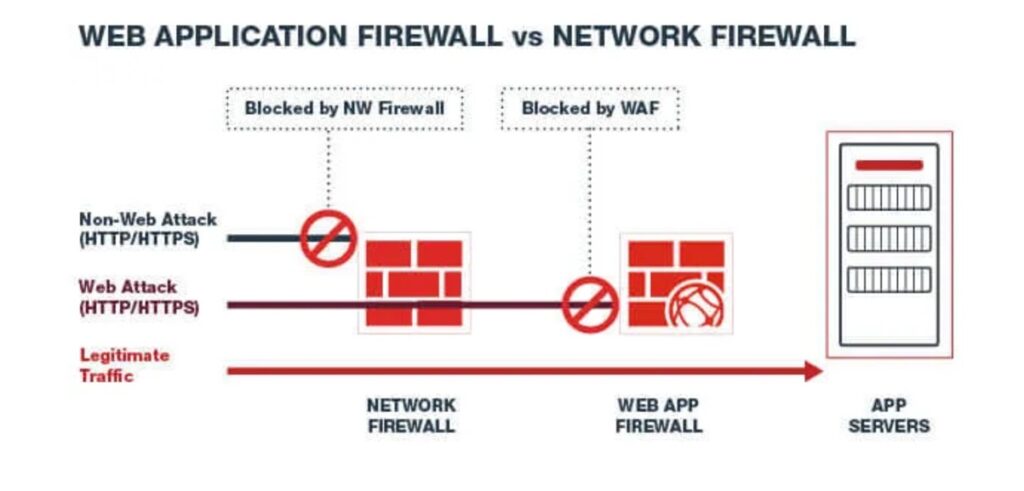

Diferença entre Firewalls de nível de Rede e WAF.

Um WAF protege aplicativos da Web direcionando o tráfego HTTP (Hypertext Transfer Protocol). Isso difere de um firewall padrão, que fornece uma barreira entre o tráfego de rede externo e interno .

Um WAF fica entre usuários externos e aplicativos da web para analisar toda a comunicação HTTP. Em seguida, ele detecta e bloqueia solicitações maliciosas antes que cheguem aos usuários ou aplicativos da web. Como resultado, os WAFs protegem aplicativos e servidores da Web críticos para os negócios contra ameaças de dia zero e outros ataques na camada de aplicativos. Isso é cada vez mais importante à medida que as empresas se expandem para novas iniciativas digitais, o que pode deixar novos aplicativos da Web e interfaces de programação de aplicativos (APIs) vulneráveis a ataques.

Um firewall de rede protege uma rede local protegida contra acesso não autorizado para evitar o risco de ataques. Seu objetivo principal é separar uma zona segura de uma zona menos segura e controlar as comunicações entre as duas. Sem ele, qualquer computador com um endereço de Protocolo de Internet (IP) público pode ser acessado fora da rede e potencialmente sob risco de ataque

Preciso de um Web Application Firewall (WAF)?

Com os ataques cibernéticos se tornando cada vez mais complexos, empresas e organizações devem se colocar na melhor posição para defender a si mesmas e a seus clientes contra intenções maliciosas. As empresas envolvidas em comércio eletrônico, serviços financeiros on-line e vários outros produtos baseados na Web enfrentam uma ameaça constante de fraude e roubo de dados, o que as deixa propensas a comprometer a confiança do cliente e possíveis disciplinas regulatórias.

Juntamente com um conjunto de ferramentas, os WAFs podem adicionar uma camada extra essencial de defesa a um programa de segurança de aplicativos já robusto. Os profissionais de segurança podem aproveitar um firewall de aplicativo da Web para monitorar um possível ataque em andamento, recebendo alertas de atividades que violam diretrizes e regras pré-determinadas. Essa visibilidade garante que as equipes de segurança tenham a capacidade necessária para atender aos padrões regulatórios, mantendo a máxima proteção aos dados dos clientes.

Benefícios

Esta parte separei os principais benefícios fornecidos pelo WAF no Application Gateway.

Proteção

- Proteja seus aplicativos da Web contra vulnerabilidades e ataques da Web sem modificar o código de back-end.

- Proteja vários aplicativos da Web ao mesmo tempo. Uma instância do Application Gateway pode hospedar até 40 sites protegidos por um firewall de aplicativo da Web.

- Crie políticas de WAF personalizadas para sites diferentes por trás do mesmo WAF

- Proteja seus aplicativos da Web contra bots mal-intencionados com o conjunto de regras de reputação de IP

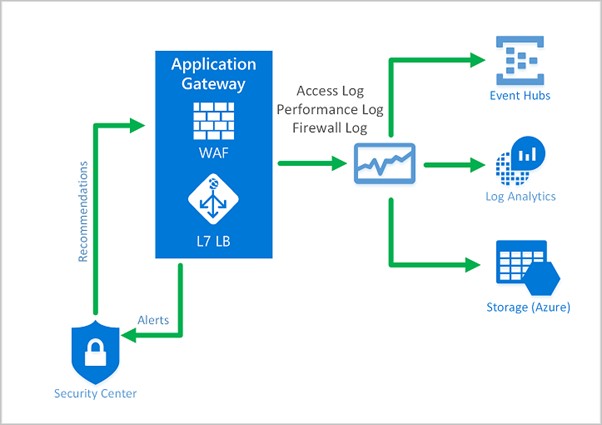

Monitoramento

- Monitore ataques contra seus aplicativos da Web usando um log WAF em tempo real. O log é integrado ao Azure Monitor para rastrear alertas do WAF e monitorar facilmente as tendências.

- O WAF do Gateway de Aplicativo é integrado ao Microsoft Defender for Cloud. O Defender for Cloud fornece uma visão central do estado de segurança de todos os seus recursos do Azure, híbridos e multicloud.

Costumização

- Personalize regras WAF e grupos de regras para atender aos requisitos de seu aplicativo e eliminar falsos positivos.

- Associar uma política WAF para cada site por trás de seu WAF para permitir a configuração específica do site

- Crie regras personalizadas para atender às necessidades do seu aplicativo

Características

- Proteção de injeção SQL.

- Proteção de script entre sites.

- Proteção contra outros ataques comuns da Web, como injeção de comando, contrabando de solicitação HTTP, divisão de resposta HTTP e inclusão remota de arquivo.

- Proteção contra violações do protocolo HTTP.

- Proteção contra anomalias do protocolo HTTP, como host user-agent ausente e cabeçalhos de aceitação.

- Proteção contra rastreadores e scanners.

- Detecção de configurações incorretas comuns de aplicativos (por exemplo, Apache e IIS).

- Limites de tamanho de solicitação configuráveis com limites inferior e superior.

- As listas de exclusão permitem omitir determinados atributos de solicitação de uma avaliação do WAF. Um exemplo comum são os tokens inseridos no Active Directory usados para autenticação ou campos de senha.

- Crie regras personalizadas para atender às necessidades específicas de seus aplicativos.

- Filtre geograficamente o tráfego para permitir ou bloquear o acesso de determinados países/regiões aos seus aplicativos.

- Proteja seus aplicativos de bots com o conjunto de regras de mitigação de bot.

- Inspecione JSON e XML no corpo da solicitação

Política e regras do WAF

Para habilitar um Web Application Firewall no Application Gateway, você deve criar uma política WAF. Esta política é onde existem todas as regras gerenciadas, regras personalizadas, exclusões e outras personalizações, como limite de upload de arquivo.

Você pode configurar uma política WAF e associá-la a um ou mais gateways de aplicativo para proteção. Uma política WAF consiste em dois tipos de regras de segurança:

- Regras personalizadas que você cria

- Conjuntos de regras gerenciadas que são uma coleção de conjuntos de regras pré-configuradas gerenciadas pelo Azure

Quando ambos estão presentes, as regras customizadas são processadas antes do processamento das regras em um conjunto de regras gerenciadas. Uma regra é feita de uma condição de correspondência, uma prioridade e uma ação. Os tipos de ação suportados são: ALLOW, BLOCK e LOG. Você pode criar uma política totalmente personalizada que atenda aos seus requisitos específicos de proteção de aplicativos combinando regras gerenciadas e personalizadas.

As regras dentro de uma política são processadas em ordem de prioridade. A prioridade é um número inteiro exclusivo que define a ordem das regras a serem processadas. Um valor inteiro menor denota uma prioridade mais alta e essas regras são avaliadas antes das regras com um valor inteiro mais alto. Depois que uma regra é correspondida, a ação correspondente que foi definida na regra é aplicada à solicitação. Depois que essa correspondência é processada, as regras com prioridades mais baixas não são mais processadas.

Um aplicativo Web fornecido pelo Application Gateway pode ter uma política WAF associada a ele em nível global, por site ou por URI.

Preços WAF

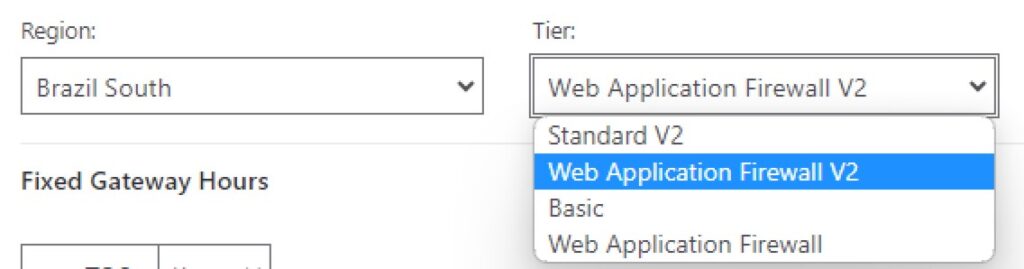

As cobranças do firewall do aplicativo Web do Azure são baseadas na versão que escolhemos durante a implantação:

- Web Application Firewall: Aqui você terá o preço por hora de um Azure Application Gateway com tamanho mínimo Médio. Além disso, o preço é baseado na quantidade de dados que o WAF processará.

- Web Application Firewall V2: Aqui você terá o preço por hora e um custo baseado na quantidade de “Unidades de capacidade”. Você pode aprender mais sobre a unidade de capacidade

Você pode estimar o valor do serviço na Calculadora do Azure

https://azure.microsoft.com/pt-br/pricing/details/application-gateway/

Conclusão

O WAF ajudará você a estabelecer e gerenciar regras para evitar ameaças pela internet, incluindo endereços IP, cabeçalhos HTTP, corpo HTTP, injeção de SQL e outras vulnerabilidades definidas por OWASP.

Espero ter ajudado a entender um pouco sobre essa ferramenta.

Referências: