O que é a MFA?

A MFA (Multiplo Fator de Autenticação) adiciona uma camada de proteção ao processo de entrada. Os usuários fornecem uma verificação de identidade adicional ao acessar contas ou aplicativos, como a leitura de uma impressão digital ou a adição de um código recebido por telefone.

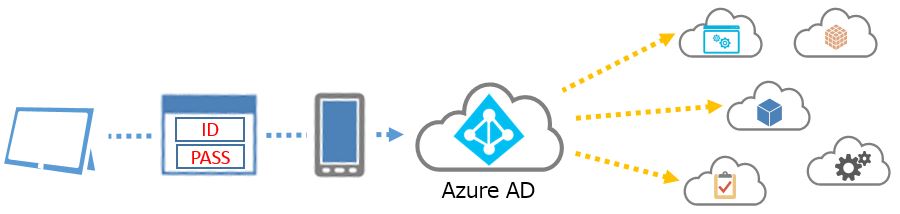

Como funciona: Autenticação Multifator do Azure AD

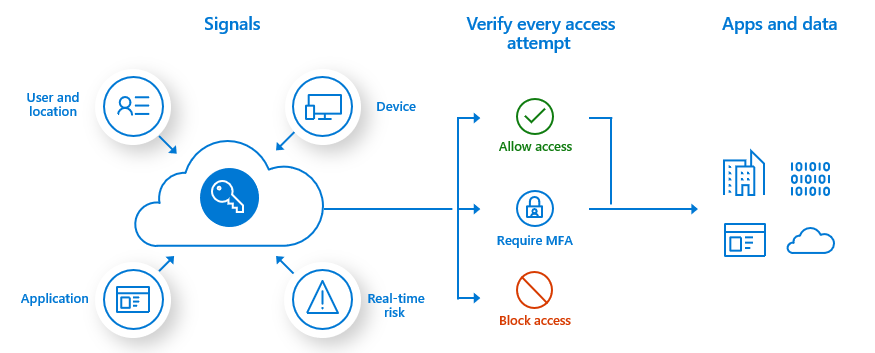

Pelo processo de autenticação multifator é solicitado ao usuário outra forma de identificação durante a entrada, como inserir um código no celular ou digitalizar a impressão digital. Se você usar apenas uma senha para autenticar um usuário, isso deixará um vetor inseguro para ataque. Se a senha for fraca ou tiver sido exposta em outro lugar, um invasor poderá usá-la para obter acesso indevido. Quando você exige uma segunda forma de autenticação, a segurança é aprimorada porque esse fator adicional não é algo fácil de ser obtido ou duplicado por um invasor

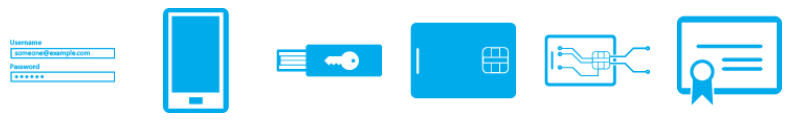

A Autenticação Multifator do Azure AD funciona exigindo dois ou mais dos seguintes métodos de autenticação:

- Algo que você sabe, normalmente, uma senha.

- Algo que você tem, como um dispositivo confiável que não seja facilmente duplicado, como um telefone ou uma chave de hardware.

- Algo que você é: uma biometria, como uma impressão digital ou uma verificação facial.

A autenticação multifator do Azure AD também pode proteger ainda mais a redefinição de senha. Quando os usuários se registram para a autenticação multifator do Azure AD, eles também podem se registrar para redefinição de senha de autoatendimento em uma única etapa. Os administradores podem escolher formas de autenticação secundária e configurar os desafios para MFA com base nas decisões de configuração.

Você não precisa alterar aplicativos e serviços para usar a Autenticação Multifator do Azure AD. Os prompts de verificação fazem parte do processo de entrada do Azure AD, que solicita e processa automaticamente o desafio de MFA quando necessário.

Métodos de verificação disponíveis

Quando os usuários entram em um aplicativo ou serviço e recebem um prompt de MFA, eles podem escolher uma das formas registradas de verificação adicional. Os usuários podem acessar o Meu perfil para editar ou adicionar métodos de verificação.

É possível usar estas formas de verificação adicional com a Autenticação Multifator do Azure AD:

- Aplicativo Microsoft Authenticator

- Windows Hello for Business

- Chave de segurança FIDO2

- Token de hardware OATH (versão prévia)

- Token de software OATH

- SMS

- Chamada de voz

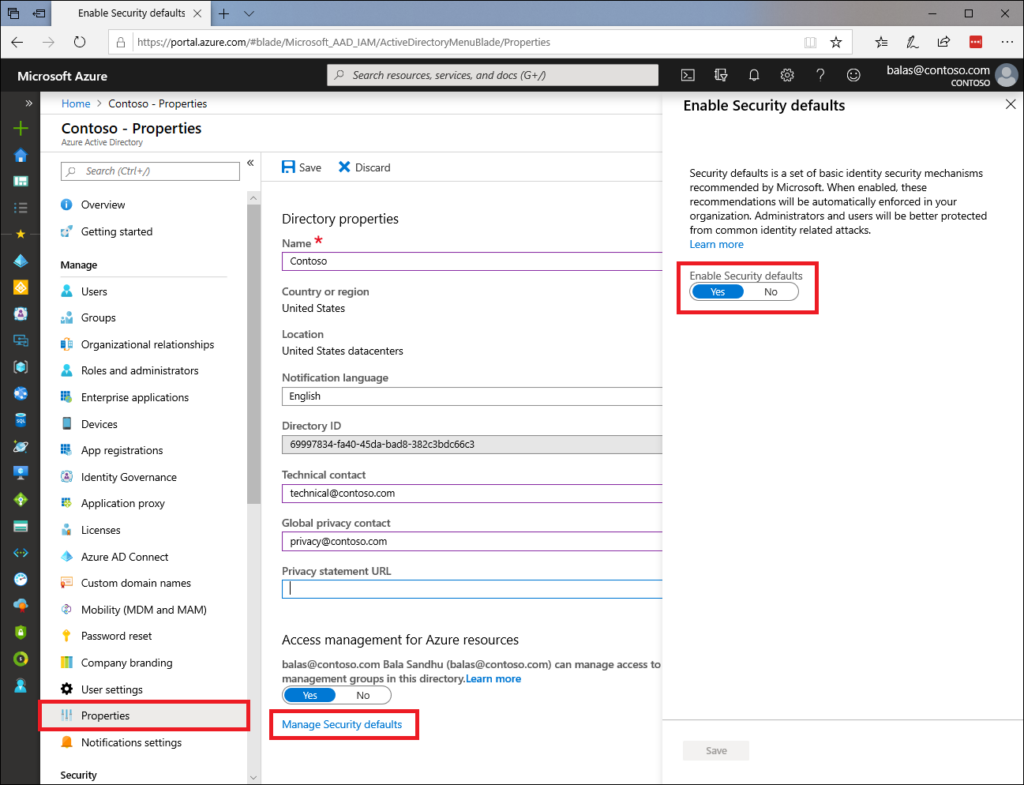

Configurando o MFA Padrão no Azure

- Entre no portal do Azure como administrador de segurança, administrador de acesso condicional ou administrador global.

- Acesse Azure Active Directory>Propriedades.

- Selecione Gerenciar padrões de segurança.

- Alterne a opção Habilitar padrões de segurança para Sim.

- Clique em Salvar.

Os padrões de segurança são mecanismos de segurança de identidade básicos recomendados pela Microsoft. Quando habilitadas, essas recomendações serão impostas na sua organização automaticamente. Os administradores e os usuários estarão mais bem protegidos contra ataques comuns relacionados à identidade.

Com as Políticas de segurança impostas

Exigindo que todos os usuários se registrem na autenticação multifator do Azure AD

Todos os usuários no seu locatário devem se registrar para a MFA (autenticação multifator) na forma da Autenticação Multifator do Azure AD. Os usuários têm 14 dias para se registrar na MFA do Azure AD usando o aplicativo Microsoft Authenticator. Depois que os 14 dias tiverem passado, o usuário não poderá entrar até que o registro seja concluído. O período de 14 dias de um usuário começa após sua primeira entrada interativa bem-sucedida depois de habilitar os padrões de segurança.

Depois de fazer o registro com a autenticação multifator do Microsoft Azure AD, as seguintes funções de administrador do Azure AD precisarão executar autenticação extra sempre que entrarem:

- Administrador global

- Administrador de aplicativos

- Administrador de autenticação

- Administrador de cobrança

- Administrador de aplicativos de nuvem

- Administrador de acesso condicional

- Administrador do Exchange

- Administrador de assistência técnica

- Administrador de senha

- Administrador de autenticação privilegiada

- Administrador de segurança

- Administrador do SharePoint

- Administrador de usuários

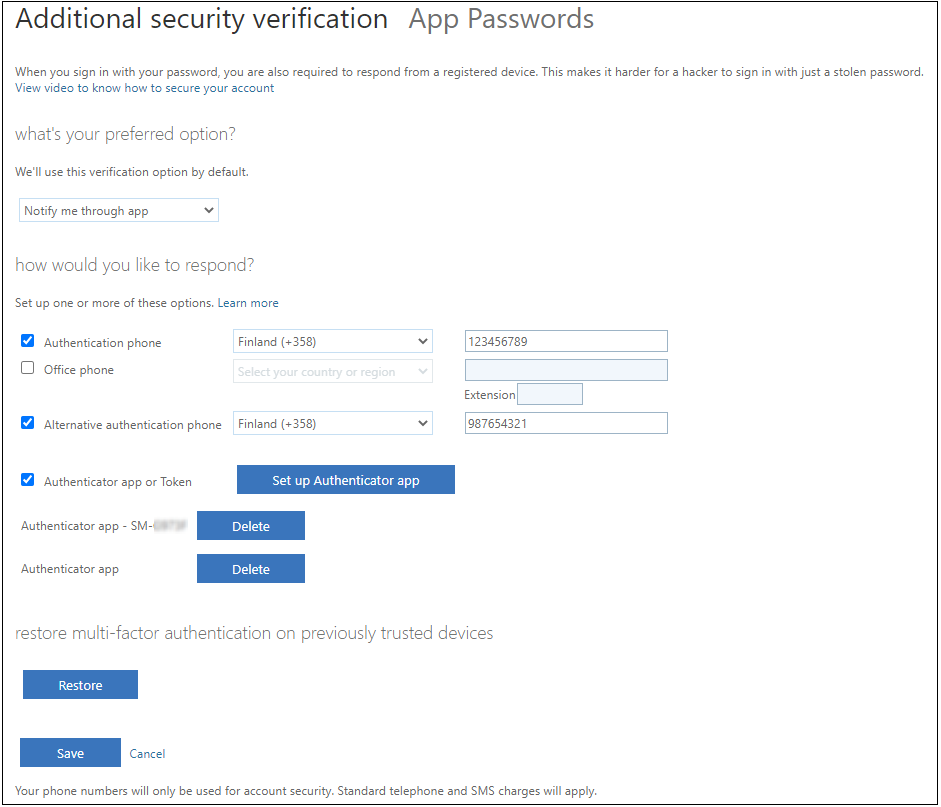

Configurando MFA Tradicional

Os administradores podem impor MFA por usuário (link para o portal MFA ) ou por políticas de acesso condicional (Licenciamento do Azure AD Premium P1 ouP2). Os usuários podem configurar seus métodos de MFA em https://aka.ms/mfasetupe (se as políticas de seguranças estiverem habilitadas pelo administrador) em https://mysignins.microsoft.com

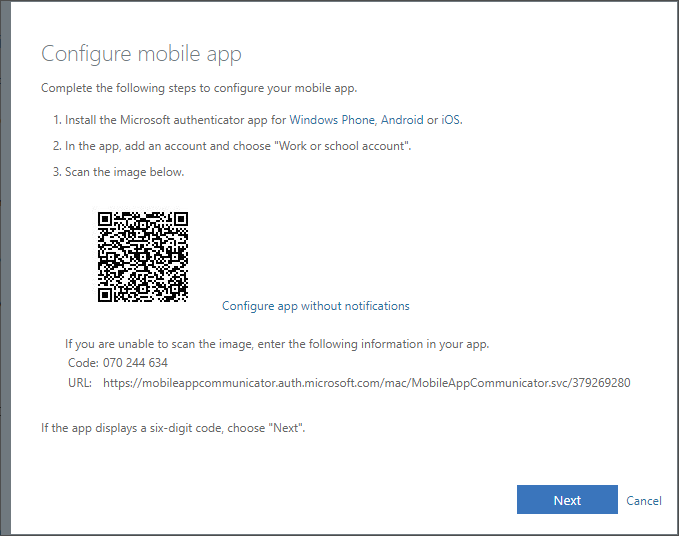

O registro do aplicativo MFA começa quando o usuário clica no botão Configurar aplicativo autenticador. O usuário agora pode usar o código QP ou digitar o código e o URL manualmente para app.

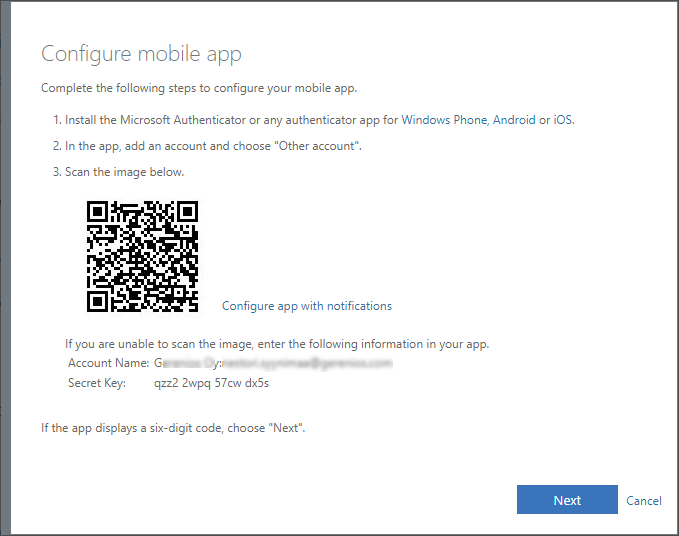

O usuário também pode optar por usar apenas OTP e clicar no aplicativo Configurar sem notificação . Então as notificações não são habilitadas e o usuário deve sempre digitar o OTP

Resumo

Durante o processo de pesquisa, aprendemos que:

- Definição de Multiplo Fator de autenticação.

- Quais os Métodos de verificação disponíveis.

- Como configurar o MFA Padrão no Azure

- Quais Grupos serão obrigados a usar o MFA depois da configuração padrão.

- Parametrização do do MFA Tradicional

Referências

- https://learn.microsoft.com/en-us/azure/active-directory/fundamentals/concept-fundamentals-security-defaults

- https://learn.microsoft.com/en-us/azure/active-directory/authentication/tutorial-enable-azure-mfa

- https://learn.microsoft.com/en-us/azure/active-directory/authentication/howto-mfa-userstates

- https://learn.microsoft.com/en-us/azure/active-directory/authentication/concept-mfa-howitworks

- https://techcommunity.microsoft.com/t5/microsoft-entra-azure-ad-blog/all-your-creds-are-belong-to-us/ba-p/855124

- https://go.microsoft.com/fwlink/?linkid=2205230&clcid=0x416&culture=pt-br&country=br

Importante

https://learn.microsoft.com/pt-br/azure/active-directory/conditional-access/overview