Azure Active Directory Connect.

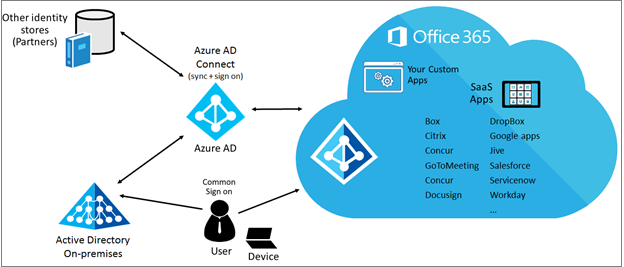

O Azure AD Connect é ferramenta da Microsoft criada para facilitar a utilização de uma Identidade híbrida.

Quando usar o Azure AD Connect?

O gerenciamento de identidade (usuário) fica complicado quando sua empresa tem aplicativos e dados na nuvem (Cloud) e no ambiente Local (on premise). Se os funcionários tiverem autenticação separada para cada um, eles precisarão fazer login em ambos. No entanto, usar a nuvem e o software local juntos pode ser difícil. A Microsoft fornece uma solução para esse problema com o Azure AD Connect.

Os usuários podem usar as mesmas credencias do Active Directory local no serviço de nuvem (Azure, Office 365..)

Ele substitui ferramentas anteriores, como DirSync e Azure AD Sync, e oferece mais recursos do que seus predecessores. Além disso, podemos usar o AD Connect sem custo extra.

Ele suporta os seguintes recursos de identidade híbrida :

- Password hash synchronization

- Pass-through authentication

- Federation Integration

- Federation with PingFederate

- Synchronization

- Health Monitoring

Definições

Password hash synchronization

Sincroniza o hash da senha do AD local do usuário com o Azure AD. É utilizada para que se algum momento se perder a comunicação com o Active Directory Local, o usuário consegue se conectar somente com o Azure AD.

Pass-through authentication

Um método de entrada que permite que os usuários usem a mesma senha localmente e na nuvem, mas não exige a infraestrutura adicional de um ambiente federado. Essa é opção mais utilizada e mais segura pois sempre que o usuário realiza o login é realizada uma autenticação no Active Directory Local.

Federation Integration

Federação é uma parte opcional do Azure AD Connect e pode ser usada para configurar um ambiente híbrido usando uma infraestrutura do AD FS local. Ela também fornece recursos de gerenciamento do AD FS, como renovação de certificado e implantações adicionais de servidor do AD FS. Ou seja, quando for realizar a autenticação, a requisição irá passar pelo AD FS, e o Serviço de Federação faz uma validação do usuário e devolve o Token com a permissão de autenticação. Se torna uma camada a mais de segurança por não conversar diretamente com o Active Directory

Federation with PingFederate

É um padrão de uma ferramenta de mercado, que faz a autenticação de SSO, para empresas que não tem uma estrutura de identidade como a Active Directory.

O PingFederate ajuda as empresas a migrar de soluções inflexíveis e caras de gerenciamento de identidade e acesso herdadas.

Synchronization

É responsável pela criação de usuários, grupos e outros objetos. Também é responsável por garantir que as informações de identidade dos usuários e grupos locais correspondam às da nuvem. Essa sincronização também inclui os hashes de senha.

Health Monitoring

o Azure AD Connect Health pode fornecer monitoramento robusto e fornecer um local central no portal do Azure para exibir essa atividade.

O Azure AD (Azure Active Directory) Connect Health fornece monitoramento robusto de sua infraestrutura de identidade local. Ele permite que você mantenha uma conexão confiável com o Microsoft 365 e os Microsoft Online Services. Essa confiabilidade é obtida fornecendo recursos de monitoramento para seus principais componentes de identidade. Além disso, ela torna os pontos de dados principais desses componentes facilmente acessíveis.

As informações são apresentadas no Portal do Azure AD Connect Health. Use o portal do Azure AD Connect Health para exibir alertas, monitorar o desempenho e analisar o uso, bem como outras informações. O Azure AD Connect Health permite a lente única da integridade sobre seus componentes de identidade de chave em um único lugar.

Estrutura do Azure AD Connect

O Azure AD Connect é o responsável por sincronizar, é armazenado metadados no servidor que está instalado o Azure AD Connect. Configuramos jobs e definimos um tempo (exemplo 30 min), onde o é sincronizado as alterações realizadas no Active Directory Local para nuvem.

Requisitos do Active Directory Local

- A versão de esquema do Active Directory e o nível funcional de floresta devem ser o Windows Server 2003 ou posterior. Os controladores de domínio podem executar qualquer versão, desde que os requisitos de versão do esquema e nível de floresta sejam atendidos.

- O controlador de domínio usado pelo Azure AD deve ser gravável. Não há suporte para o uso de um RODC (controlador de domínio somente leitura) e o Azure AD Connect não segue nenhum redirecionamento de gravação.

- Não há suporte para o uso de florestas ou domínios locais que usam nomes NetBIOS “com pontos” (nome que contém um ponto “.”).

- É recomendável habilitar a lixeira do Active Directory.

Requisitos do Servidor de Azure AD Connect

- O Azure AD Connect não pode ser instalado no Small Business Server ou no Windows Server Essentials anteriores a 2019 (o Windows Server Essentials 2019 tem suporte). O servidor deve estar usando o Windows Server standard ou superior.

- A instalação do Azure AD Connect em um controlador de domínio não é recomendada devido a práticas de segurança e configurações mais restritivas que podem impedir que o Azure AD Connect seja instalado corretamente.

- O servidor do Azure AD Connect deve ter uma GUI completa instalada. Não há suporte para a instalação do Azure AD Connect no Windows Server Core

- O Azure AD Connect deve ser instalado no Windows Server 2012 ou posterior. Este servidor deve estar ingressado no domínio e pode ser um controlador de domínio ou membro.

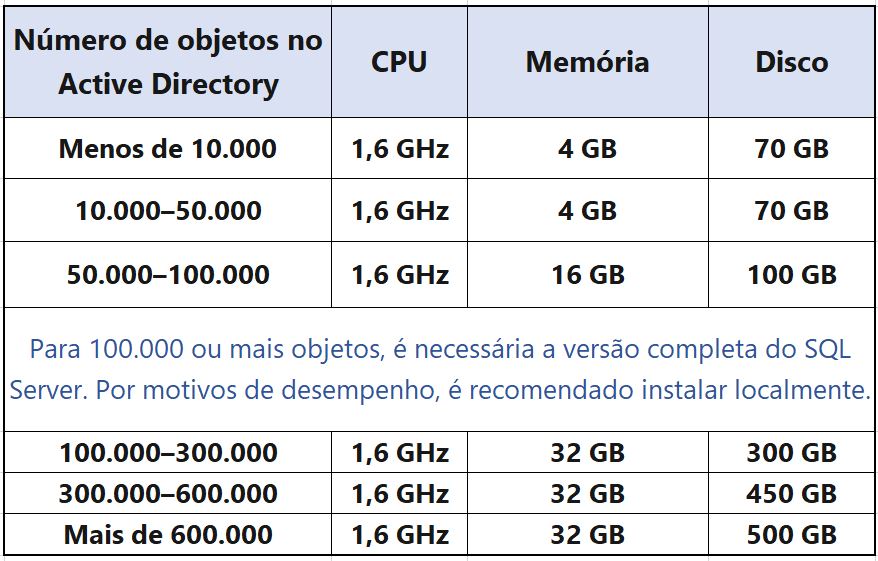

Requisitos de hardware para o Azure AD Connect

Requisitos de Software:

- Power Shell 5.0

- .NET Framework 4.5.1; desta versão ou de uma versão posterior instalada no seu servidor.

O servidor onde será instalado o Azure AD Connect tem alguns requisitos de portas, protocolos e IP para conectar nos serviços do Azure AD

- https://learn.microsoft.com/pt-br/azure/active-directory/hybrid/reference-connect-ports

- https://learn.microsoft.com/pt-br/microsoft-365/enterprise/urls-and-ip-address-ranges?view=o365-worldwide

Não é necessário VPN para utilização do Azure AD Connect.

Requisitos do Azure AD Connect

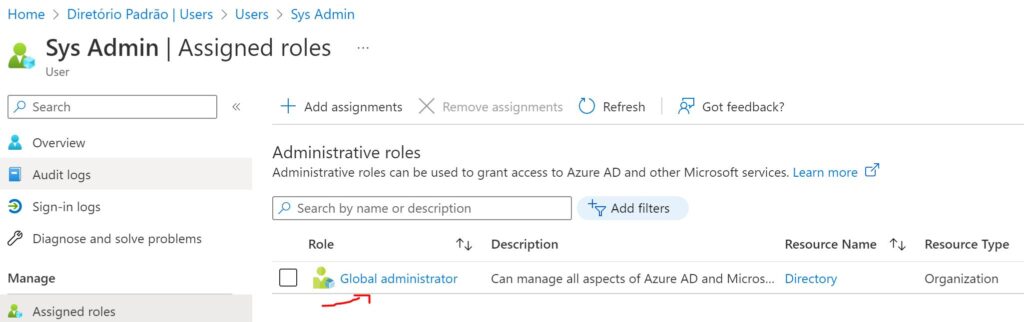

- Usuário do Azure precisa ser Global Admin

- Usuário do AD Local precisa ser Enterprise Admin

- Necessário criar um usuário de serviço para executar a sincronização, esse usuário não deve ter privilégios administrativos.

Instalando o Azure Active Directory Connect (Personalizado)

Pré-requisitos:

- Baixar o Azure AD Connect.

- Conclua as etapas de requisitos do Azure AD Connect: Hardware e Sofware.

- Verifique se você tem as contas descritas em Contas e permissões do Azure AD Connect.

- Acessar o domínio Local

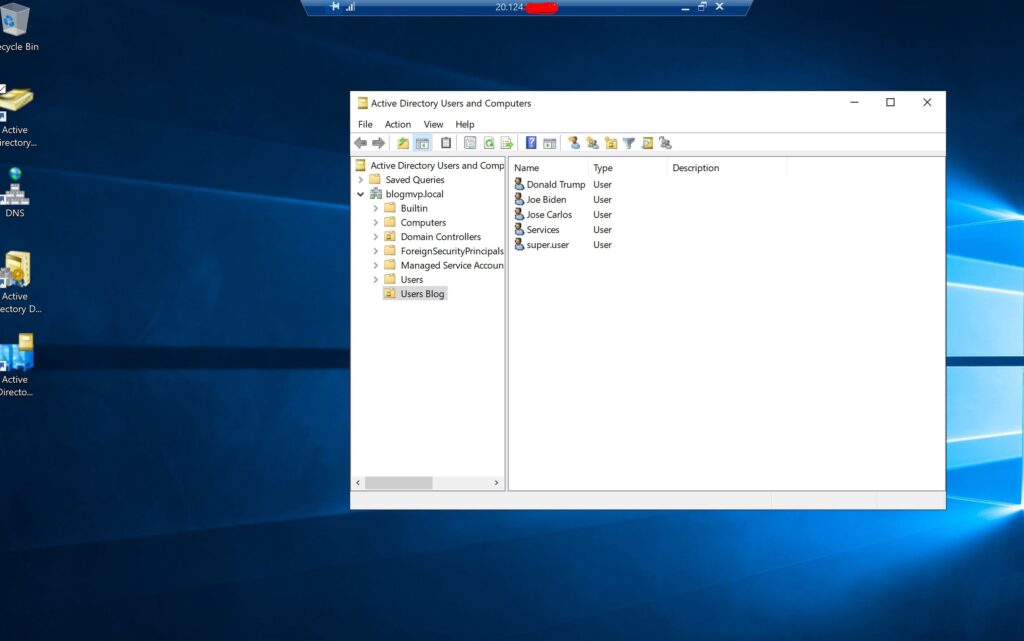

Visualização do Controlador de Domínio usado nessa demonstração. (Ambiente LAB)

Podemos ver que nesse LAB foi criado um Domínio Local. blogmvp.local

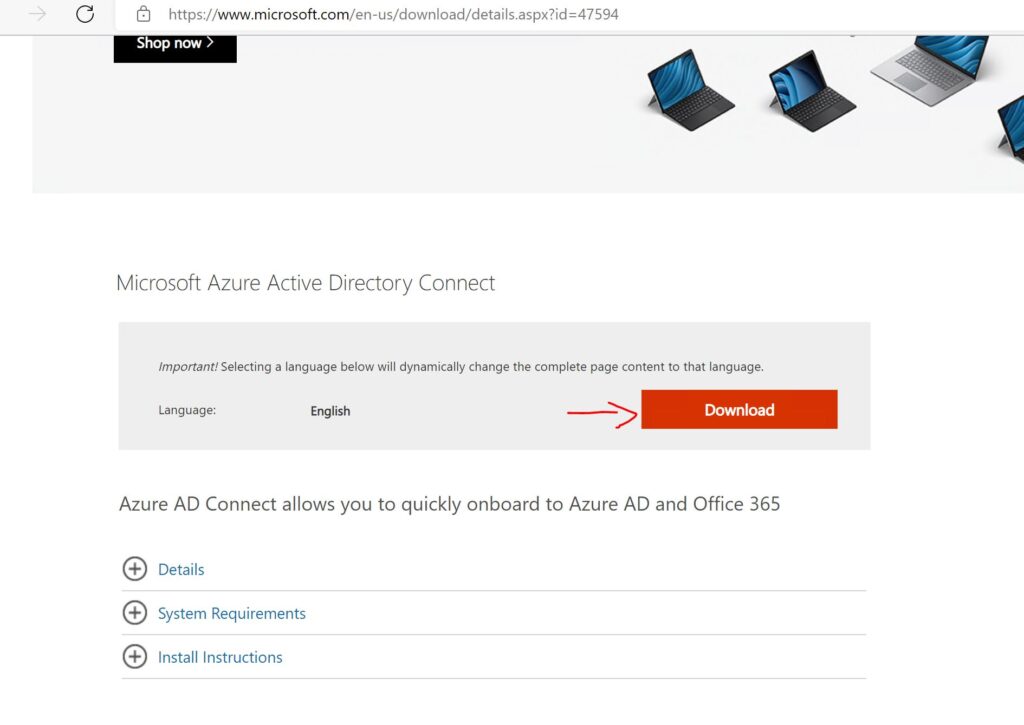

Download Azure Active Directory Connect

Acesse o link e faça download da ferramenta.

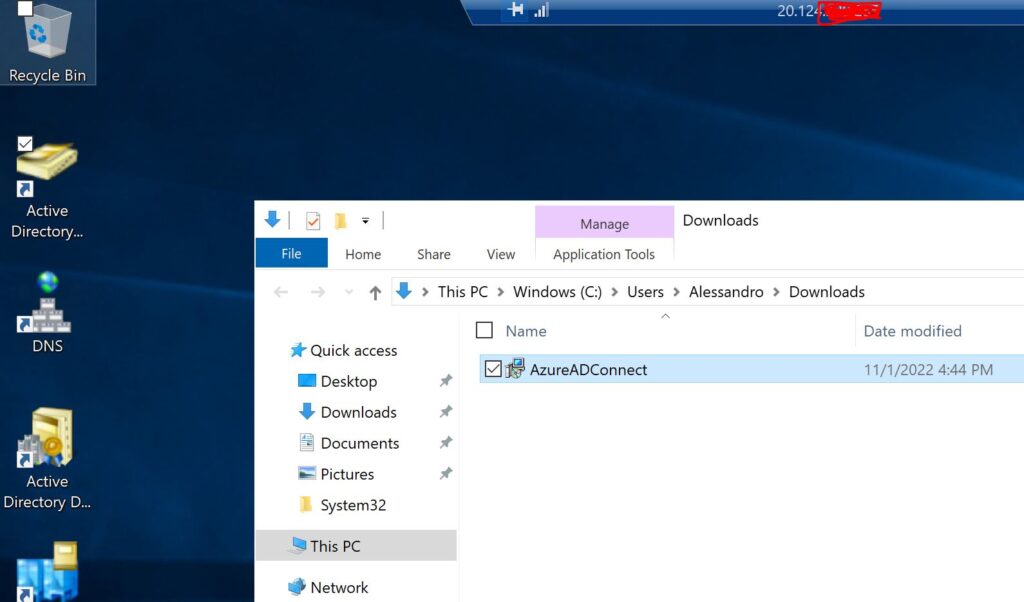

Com arquivo disponível de dois clique para iniciar a instalação

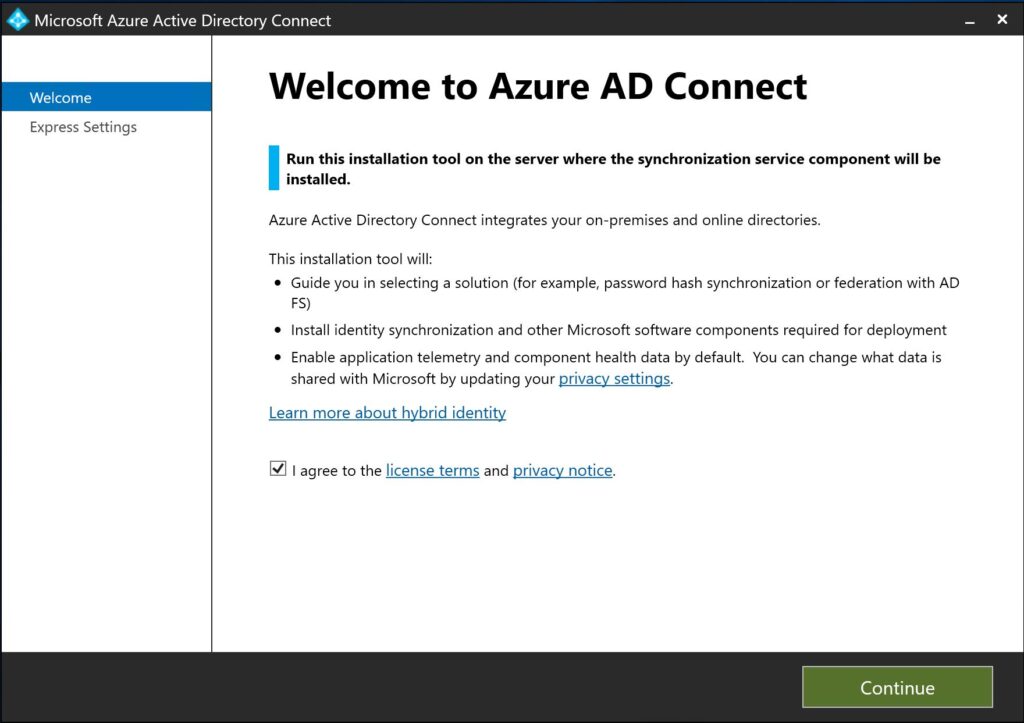

Ao clicar para iniciar a instalação aparecerá a tela de Bem-vindo.

Clique em Aceito os termos de Privacidade para seguir com a instalação e depois em -> continue

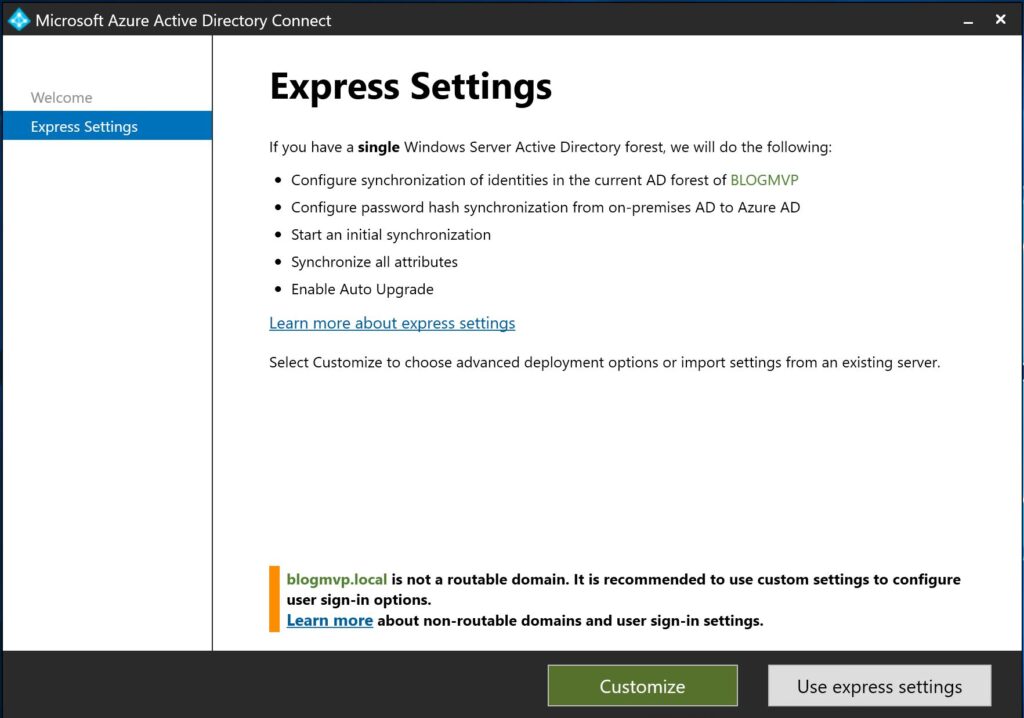

A próxima tela é definição de Tipo de Configuração.

- Express Setting – Já configura com as configurações padrões e leva o o Hash de Sincronização para o Azure.

- Customize – Essa é opção que definimos quais parâmetros devemos usar. (Opção recomendada)

Selecione -> Customize

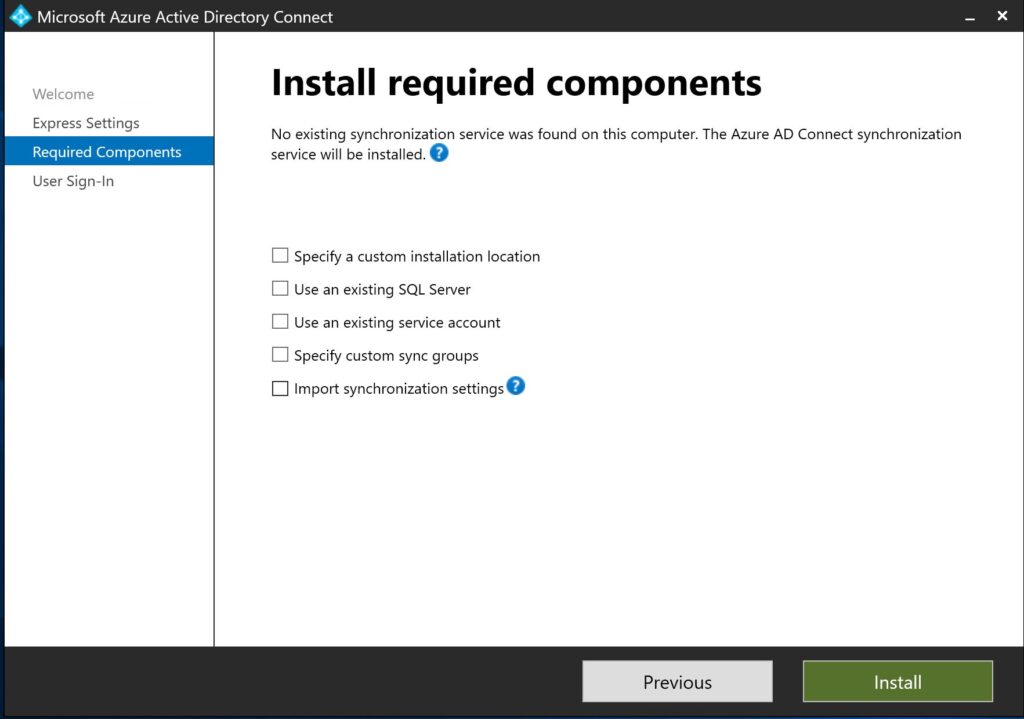

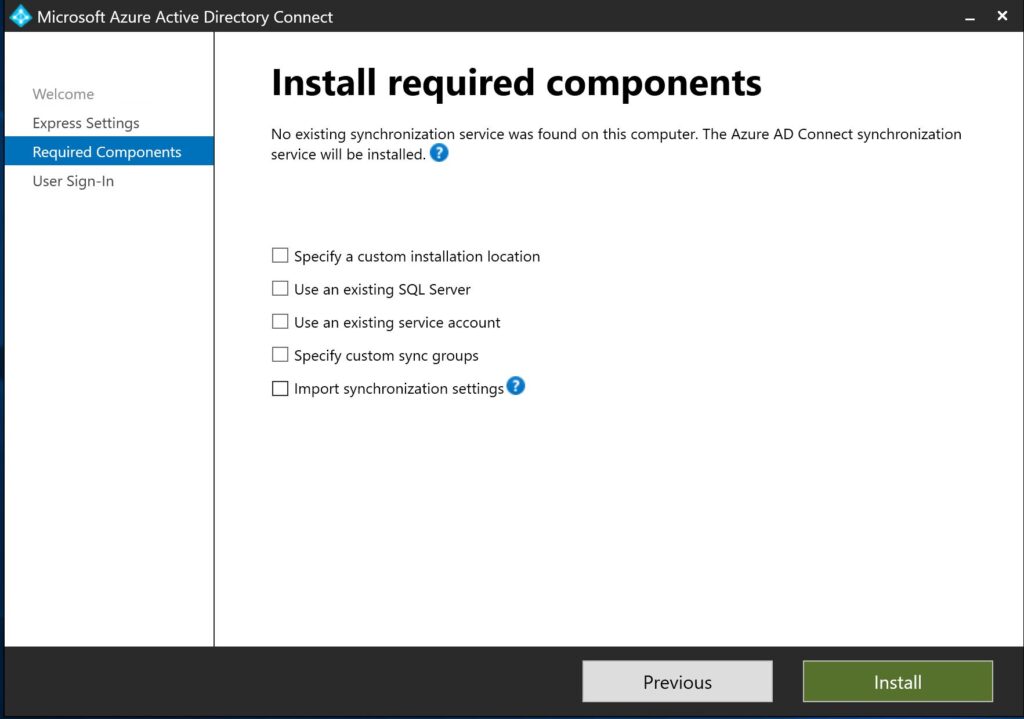

Próxima tela é de instalação de Componentes (Install Required Components).

Não vamos marcar nenhuma opção. -> Click em Install

Ao clicar em Install aguarde a instalação dos Serviços

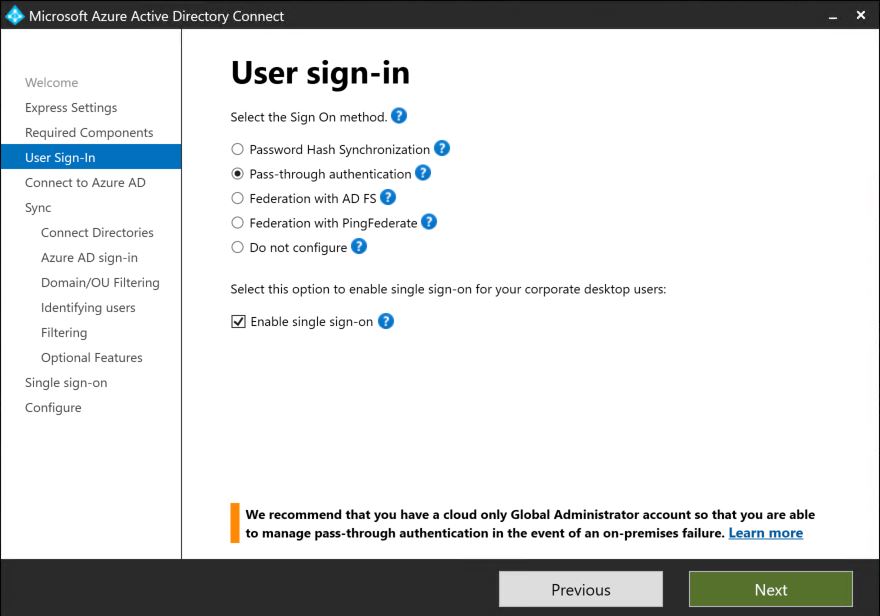

A próxima tela é para configurar os modos de sincronização. Já explicado no início do nosso artigo.

Selecione a Opção -> Pass-through Authentication e marque o check box -> Single Sign-on e Click em -> Next

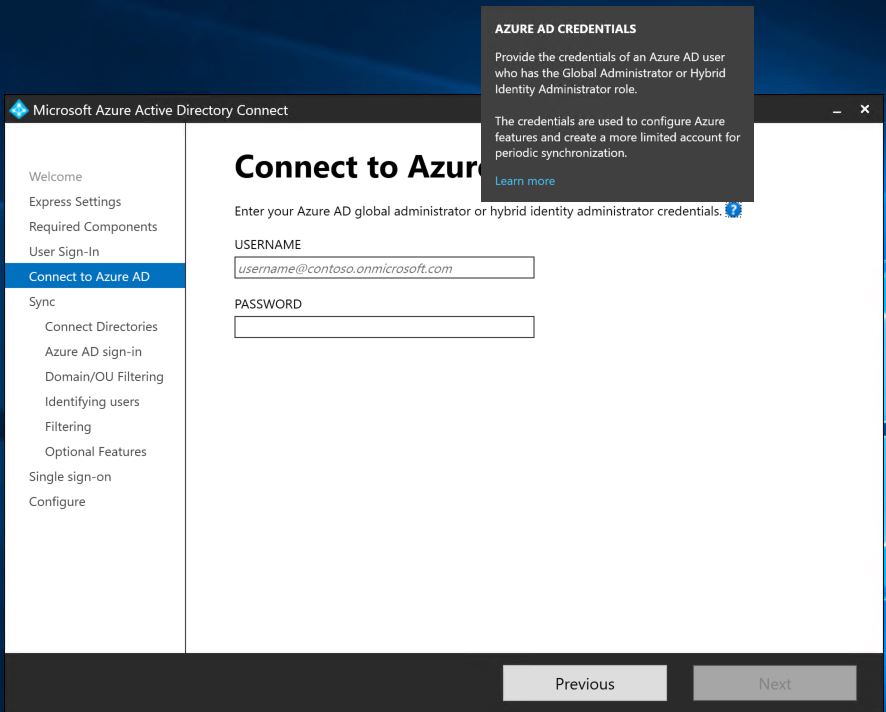

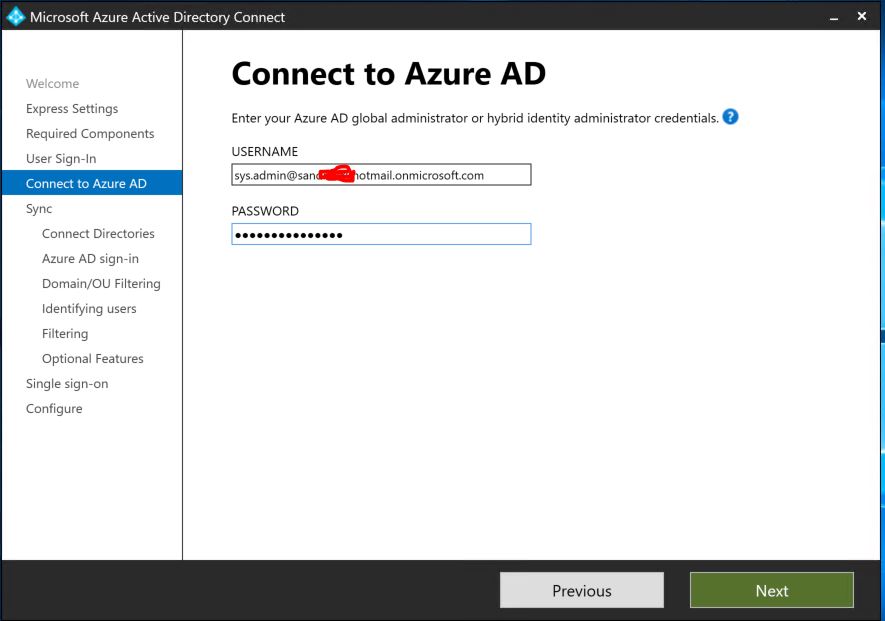

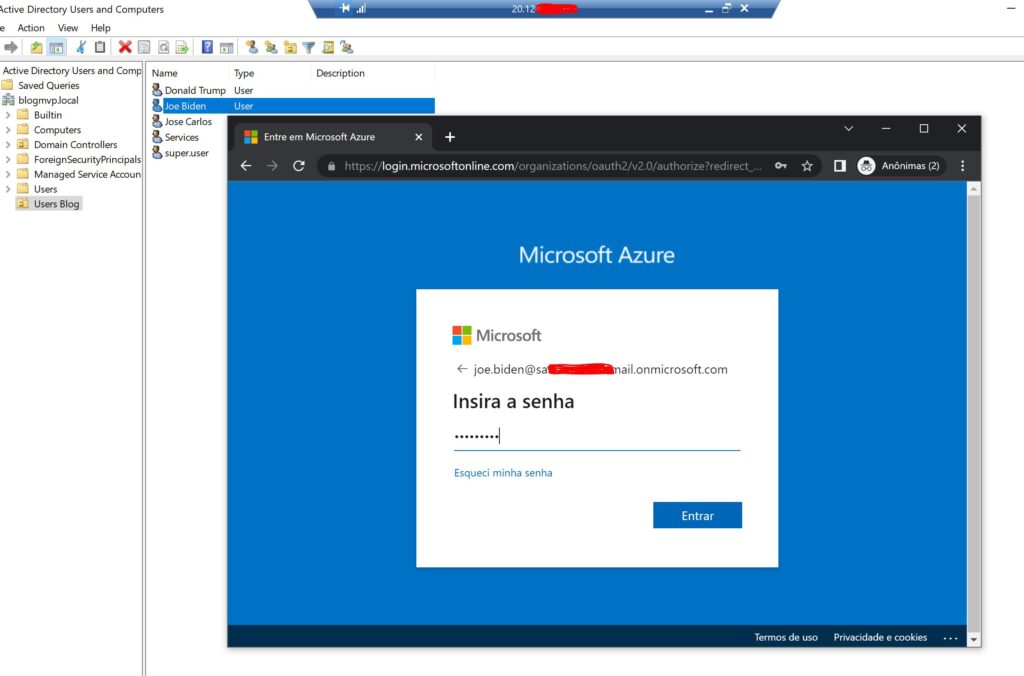

Na próxima tela temos que configurar um usuário para conectar o Azure AD

Esse usuário deve ter o privilégio de Admin Global

Evidência de privilégio global admin

Preencha com usuário com privilégios de Global Admin. e Clique em-> Next.

O Azure AD Connect fará uma conexão com Azure AD e validará o usuário.

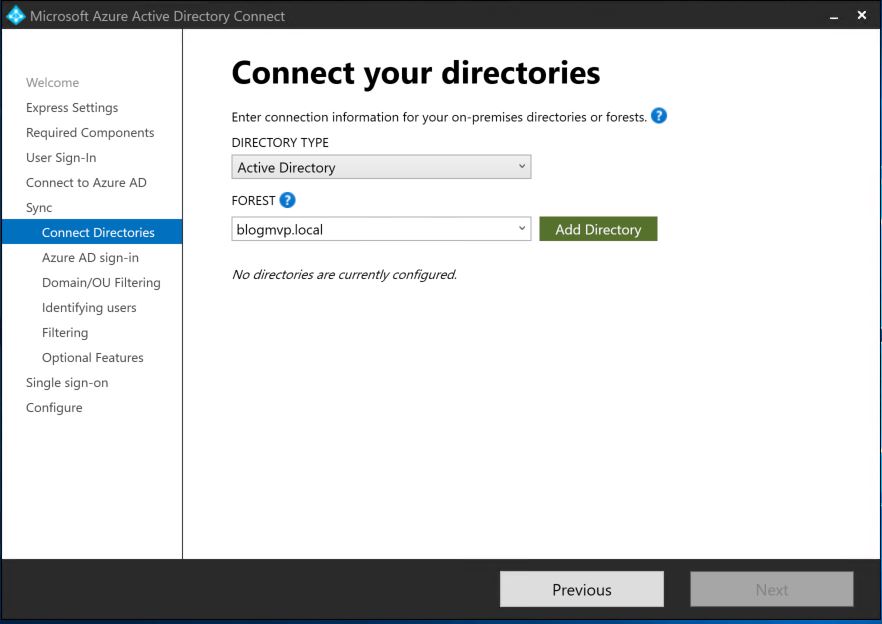

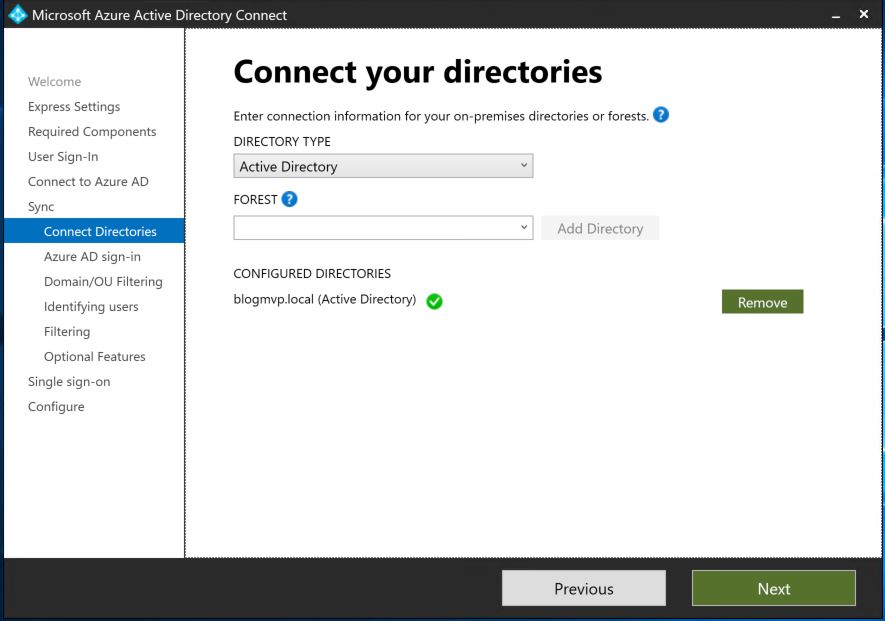

Como esse servidor faz parte do domínio é identificado a floresta que vamos sincronizar.

Clique em -> Add Directory

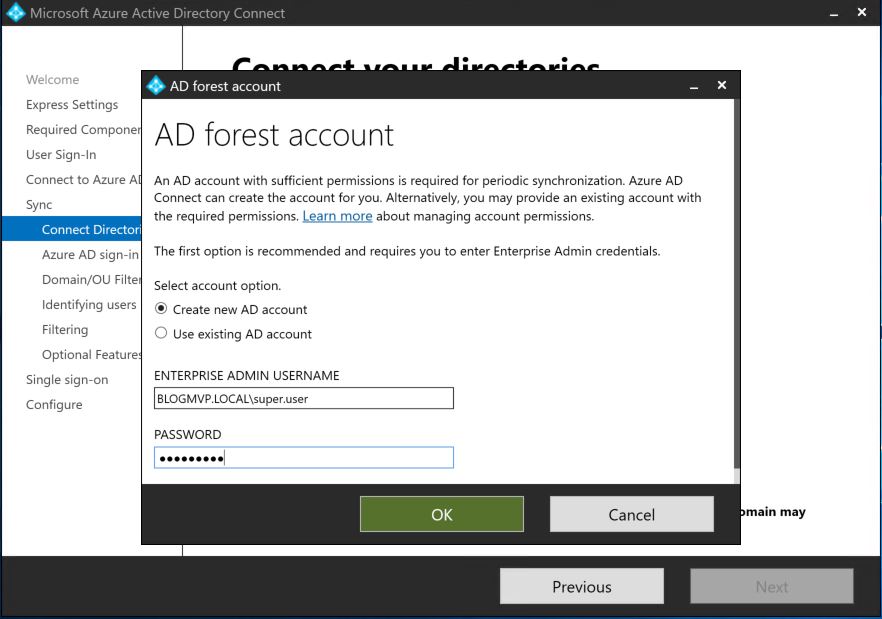

Ao clicar em Add Diretório é apresentado a tela de AD forest Account

Esse é momento criamos uma conta de serviço usada pelo Active Directory Connect. Vamos selecionar a opção.

Essa conta usada para criar esse usuário de serviço deve ter privilégio Enterprise Admin

Digite o usuário e Senha e Clique em -> OK

Depois da Verificação o diretório é configurado.

Clique em -> Next

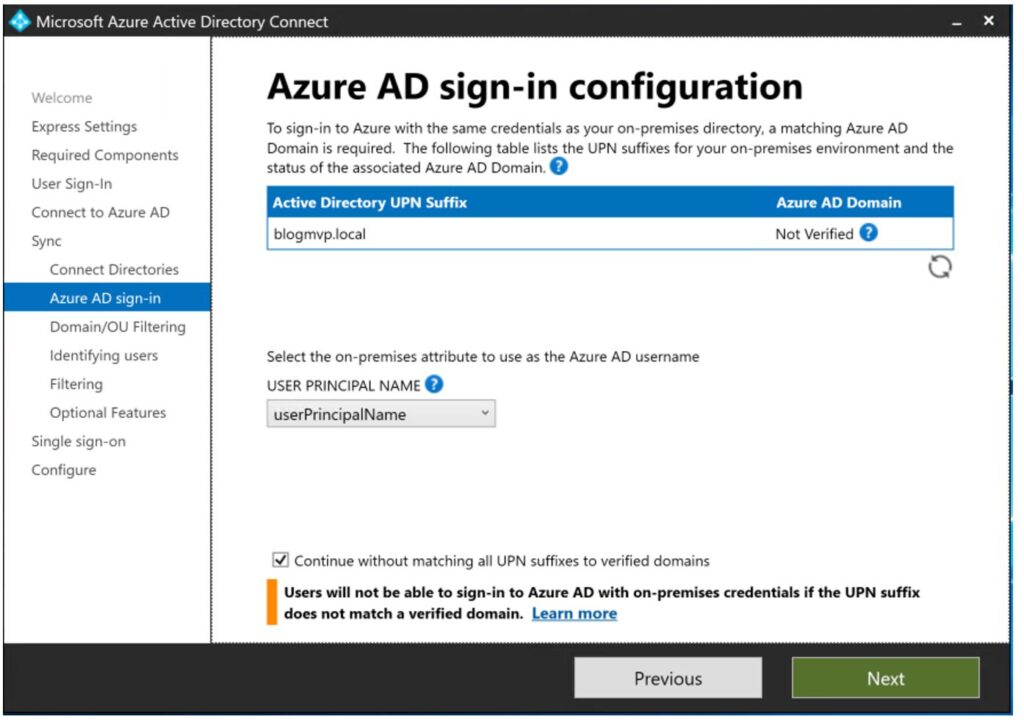

A próxima tela é Azure AD Sign-in Configuration.

Podemos ver que aprece o status de Not Verified; isso ocorre porque estamos em um ambiente de Laboratório e não estamos usando um domínio Registrado Válido. É importante que tenha o seu domínio produtivo adicionado e verificado no Azure AD. Configure em -> Azure Active Directory -> Custom Domain Names.

No nosso caso de Lab podemos deixar selecionado a opção -> Continue without matching all UPN Suffixes to verified domains

E Clique em -> Next

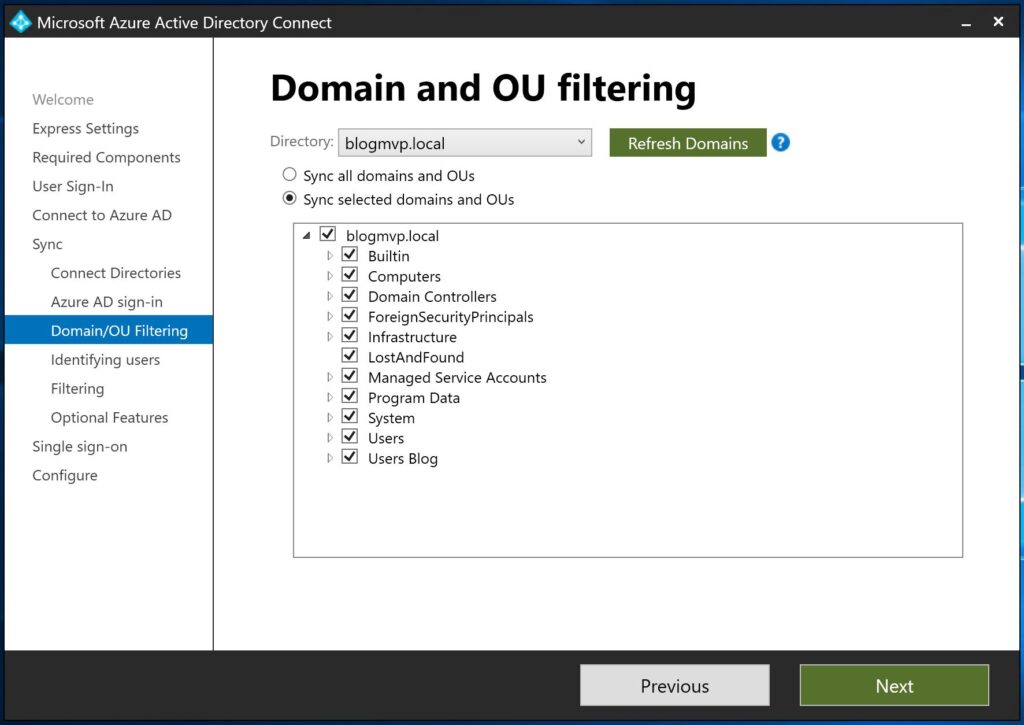

Agora podemos filtrar o que queremos que o AD Connect faça o Sincronismos.

Vou deixar todas as opções selecionadas e clicar em -> Next

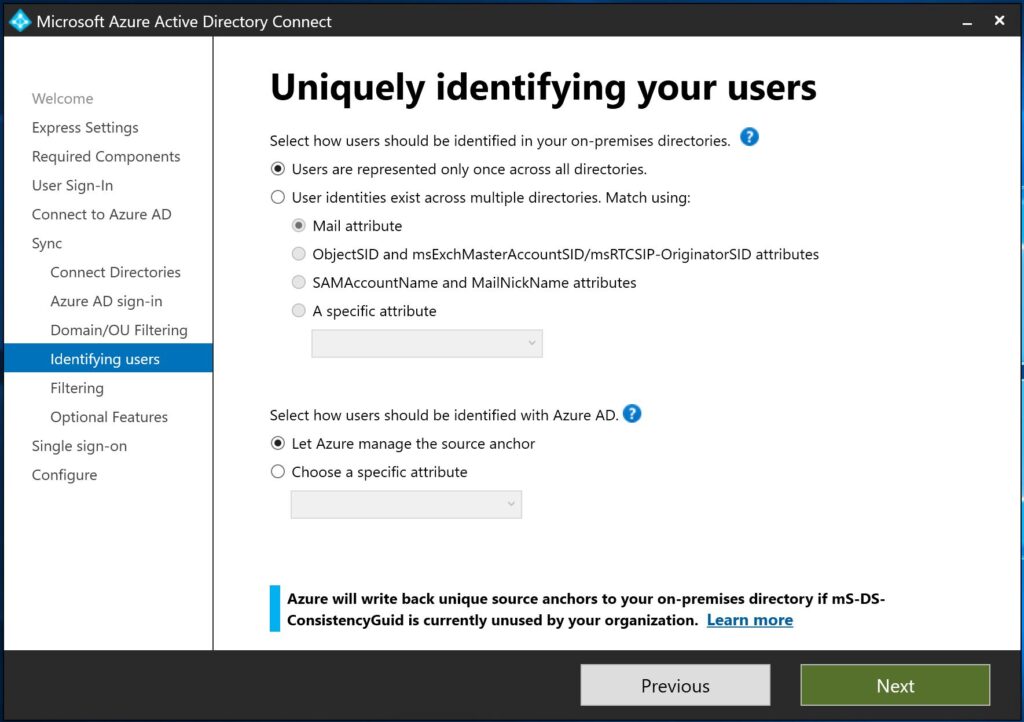

Na próxima tela temos a possibilidade de mudar a forma de identificação do usuário.

Não alteramos esses atributos -> Clique em Next

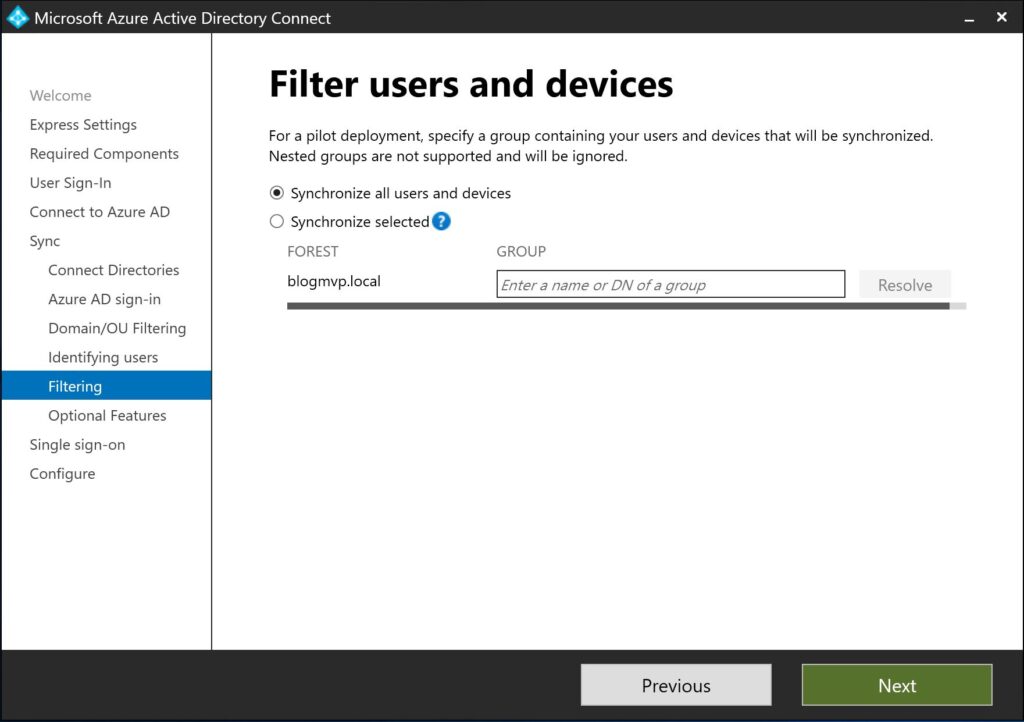

Nessa parte podemos fazer filtro para sincronizar Grupos ou usuários específicos.

Como é nosso primeiro sincronismo vamos selecionar All

Selecione: Synchronize All Users -> Clique em Next

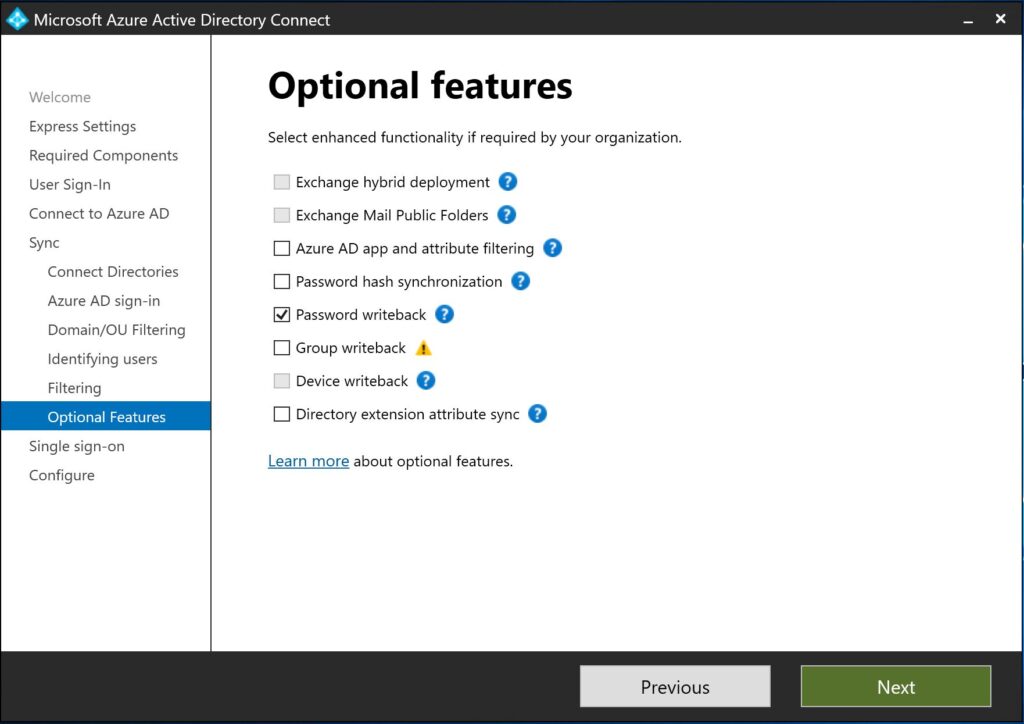

Nessa tela temos a possibilidade de habilitar algumas funcionalidades. Veja a que melhor vai lhe atender e selecione.

Nesse caso vamos selecionar a opção Password Writeback -> clique em Next

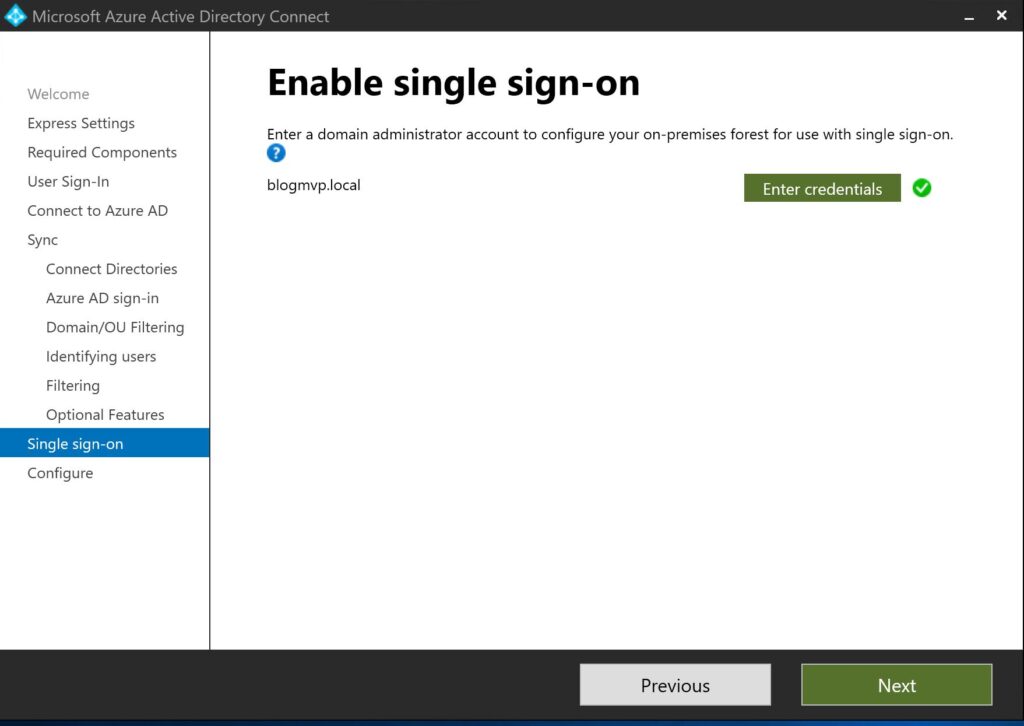

Enable Single Sign-On

Caso solicite as credenciais entre novamente com o usuário que tenha o privilégio Enterprise Admin do Active Directory Local.

E Clique em Next.

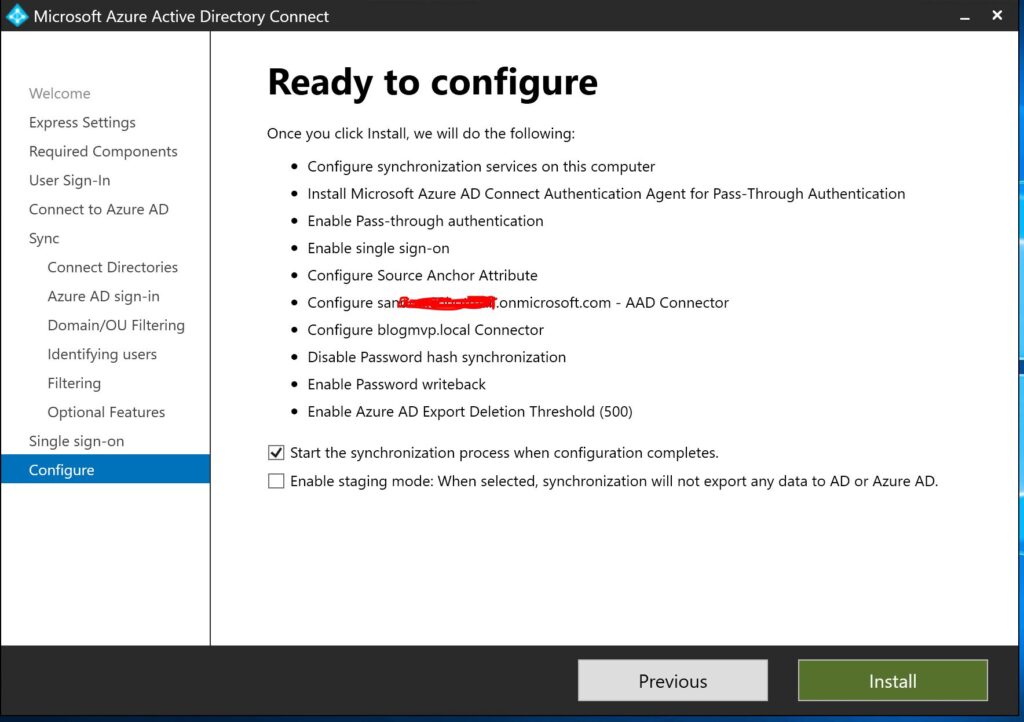

Ready To configure

Selecione: Start the synchronization -> Install

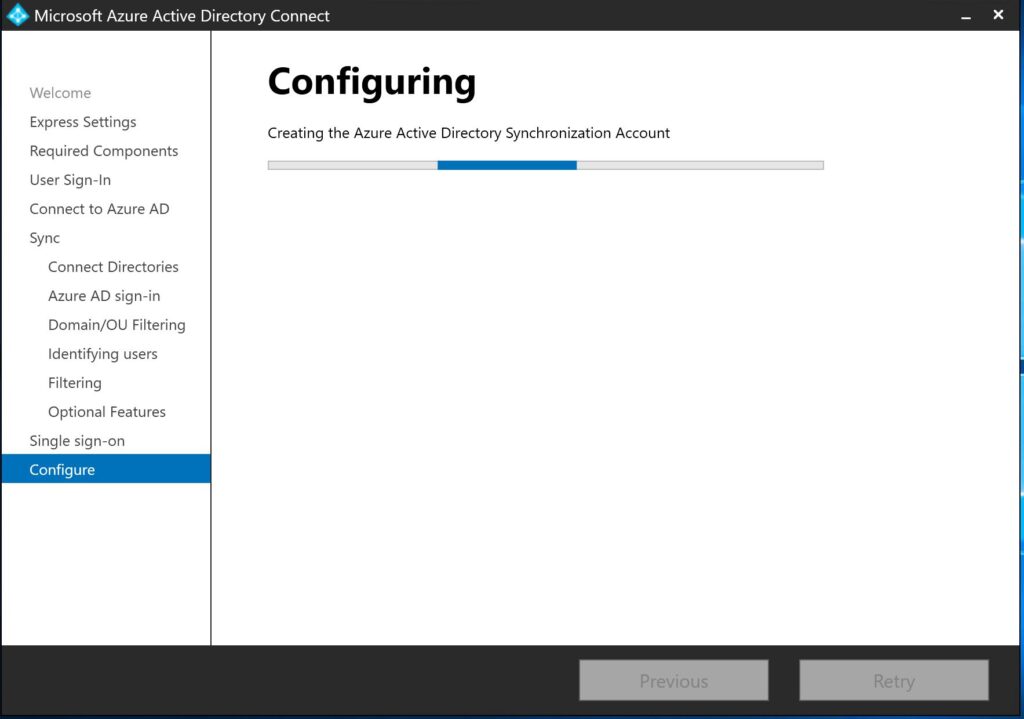

Aguarde a Configuração

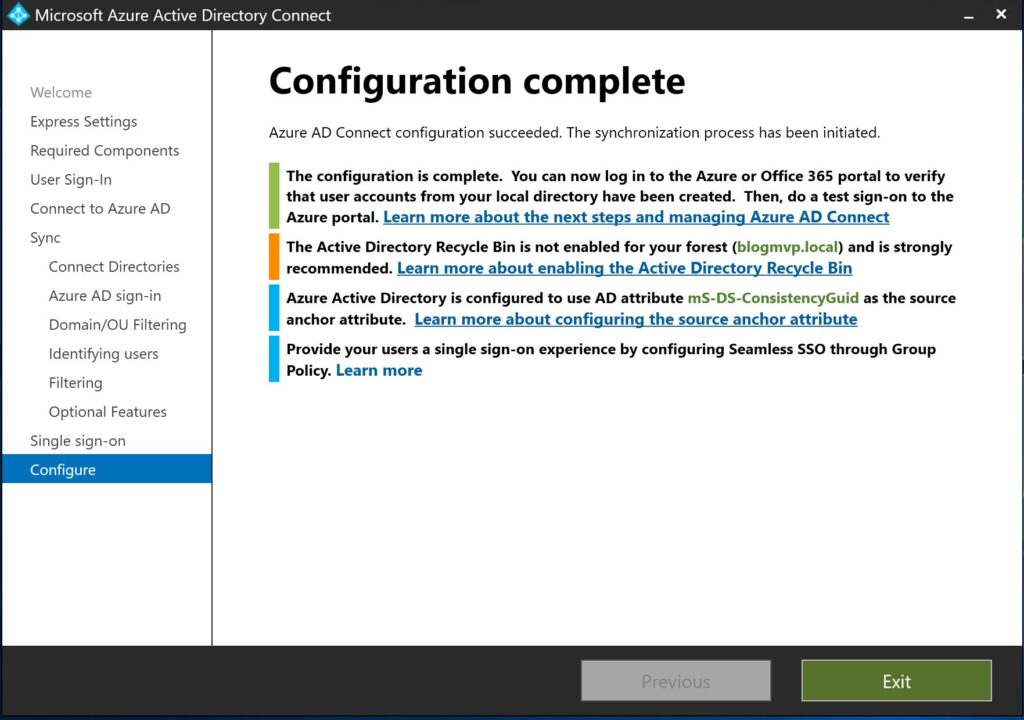

Configuração Completa.

Clique em Exit

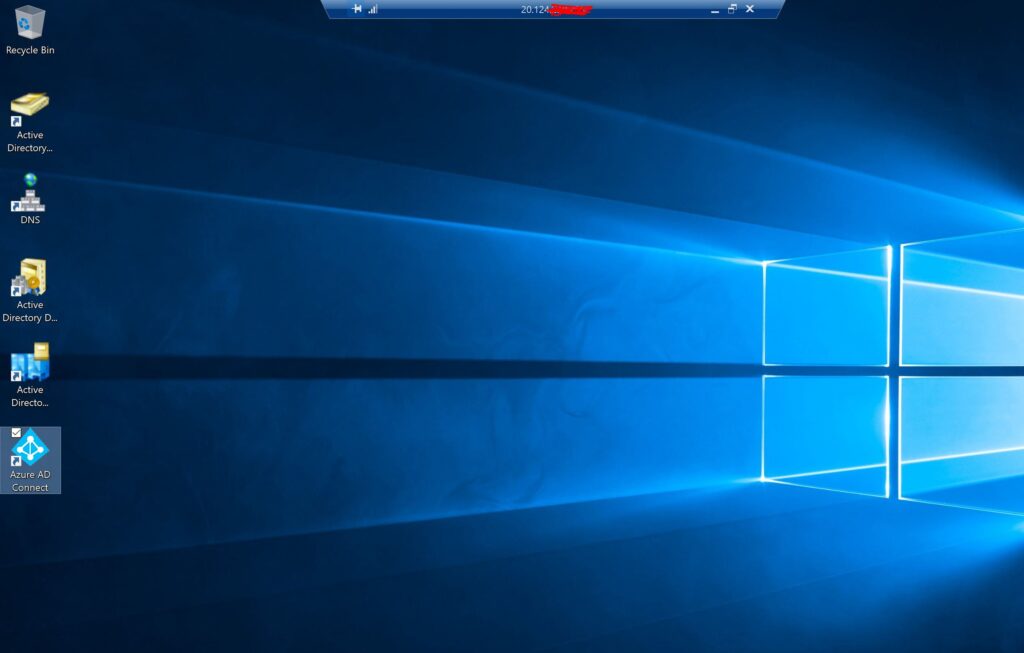

Podemos ver que um Ícone de Azure AD Connect está disponível na Area de Trabalho.

Com essa ferramenta Instalada podemos reconfigurar as próximas sincronizações.

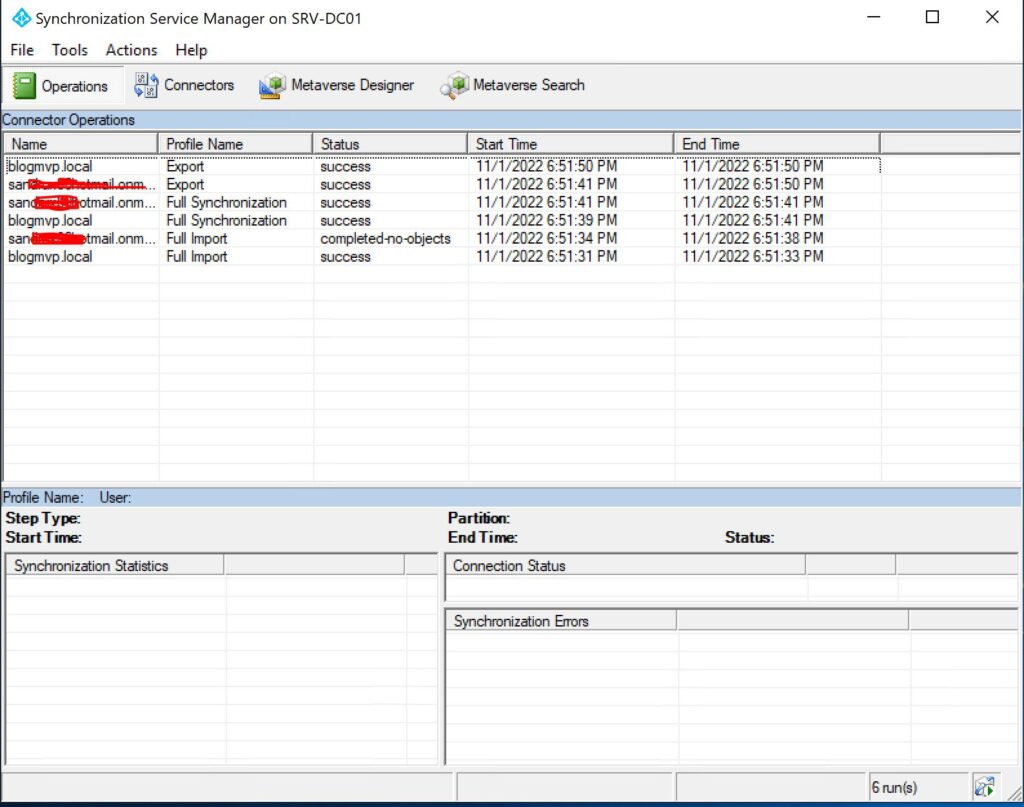

Para verificar o Status de Sincronismo clique no ícone -> Synchronization Service

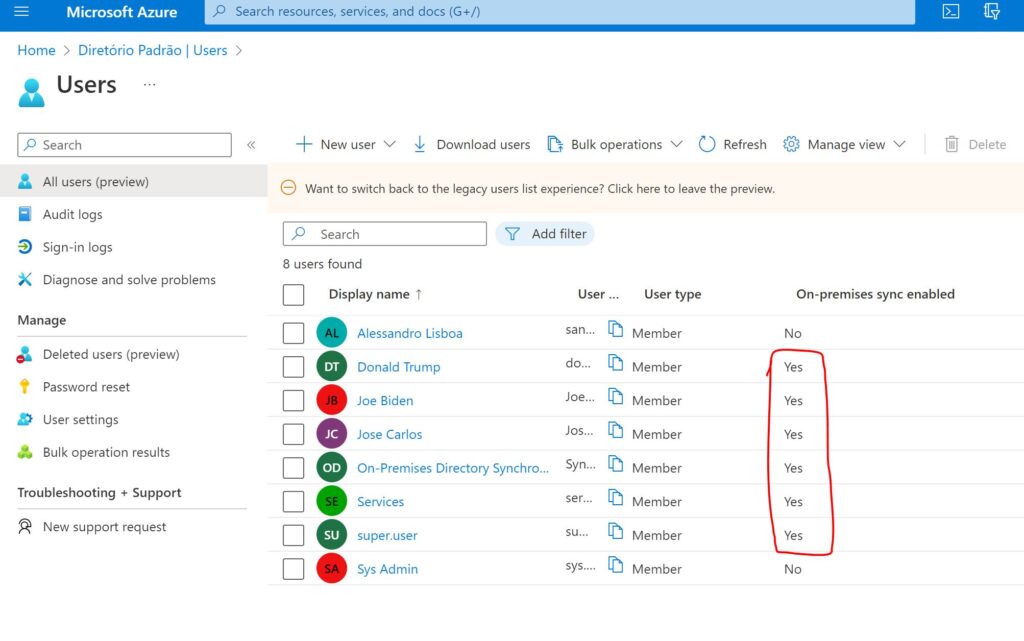

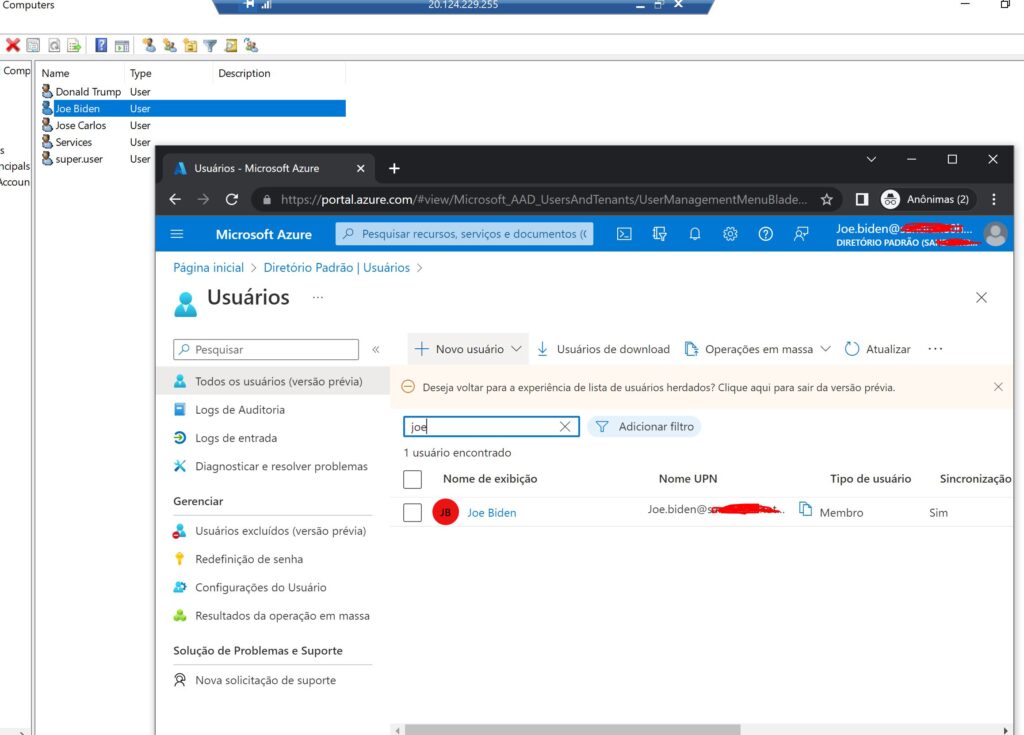

Agora vamos validar no Portal do Azure os usuários sincronizados

E podemos ver os usuários replicados no Azure AD.

Acessando o Portal do Azure com Usuários do Domínio Local (LAB) Sincronizados.

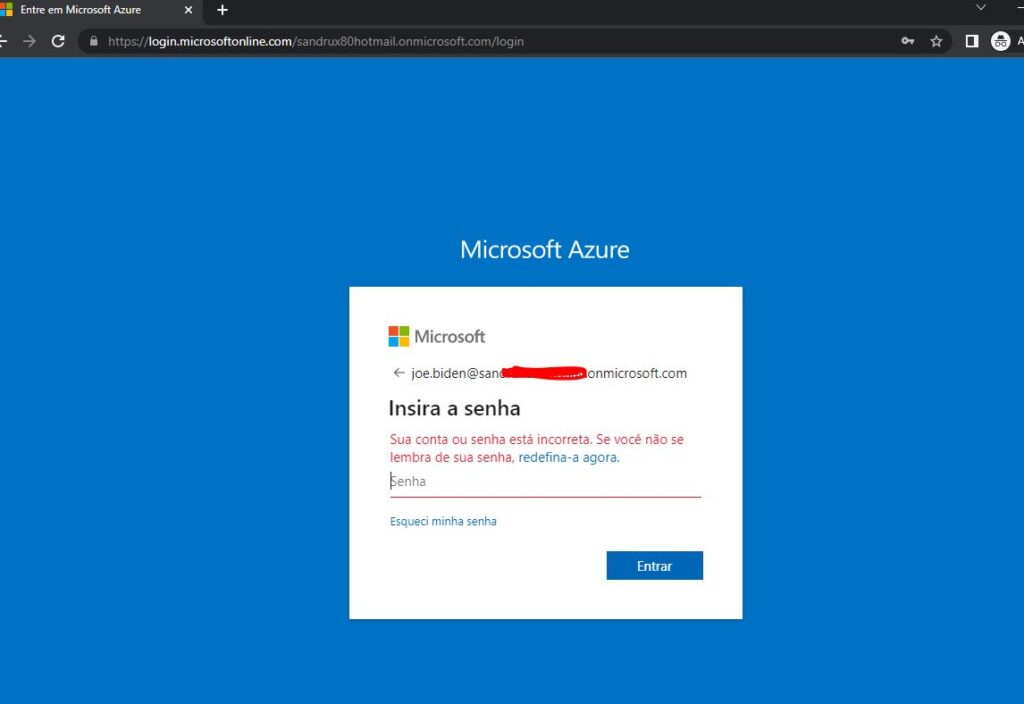

Ao tentar acessar com usuário replicado teremos um erro de senha não autenticada.

Isso acontece porque o domínio que configuramos não está reconhecido no Active Directory Local, por se tratar de um ambiente de LAB e não está com um domínio reconhecido e verificado.

Veja.

Resolvendo

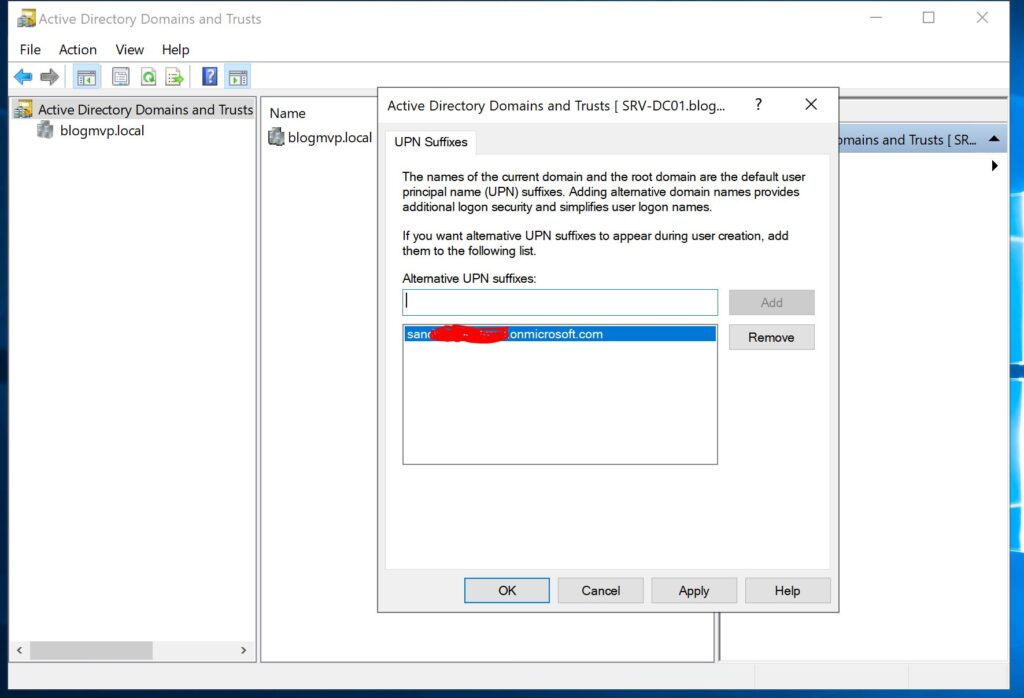

Adicionando o domínio onmicrosoft.com no AD Local, ambiente Lab.

Acesse o Active Directory Domains and Trust -> em Propriedades digite o UPN Suffixes seudominio.onmicrosoft.com e clique em Add e depois -> OK

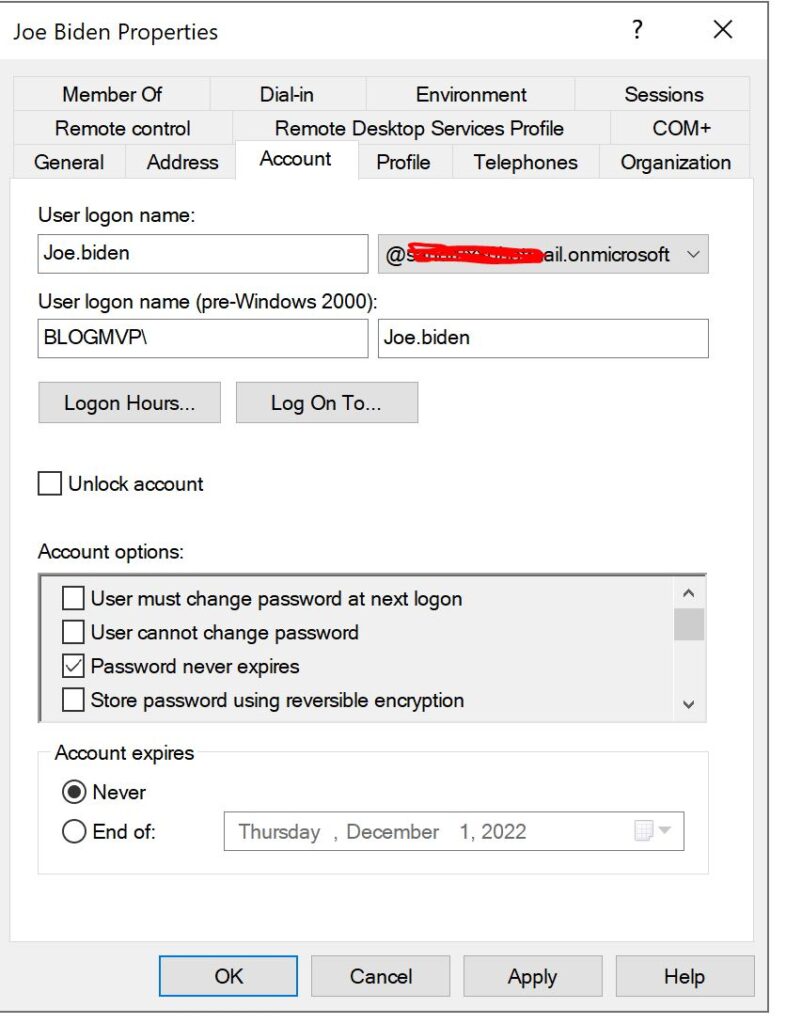

Depois de adicionar o UPN, acesse as propriedades do usuário e altere o domínio para seudominio.onmicrosoft.com e Clique em -> OK

Depois desse parâmetro realizado, conseguimos acessar o Portal do Azure com usuário e senha do AD Local.

- Usuário: Joe.biden@empresa.onmicrosoft.com

- Senha: Mesma senha do AD LOCAL

Evidência de Acesso concedido depois de ADD o UPN Suffixes e alterar o parâmetro do usuário Local

Em um ambiente de produção não tem necessidade de realizar esse processo.

É importante que tenha o seu domínio produtivo adicionado e verificado no Azure AD.

Configure em -> Azure Active Directory -> Custom Domain Names.

Conclusão

Com isso finalizamos a configuração do Azure Active Directory Connect, espero que tenha ajudado e contribuído para seu conhecimento e entendimento sobre a ferramenta.

Referências:

- https://learn.microsoft.com/en-us/training/modules/implement-directory-synchronization-tools/

- https://learn.microsoft.com/en-us/azure/active-directory/hybrid/whatis-azure-ad-connect

- https://learn.microsoft.com/pt-br/azure/active-directory/hybrid/how-to-connect-install-select-installation

- https://learn.microsoft.com/pt-br/azure/active-directory/hybrid/reference-connect-ports

Alessandro L, escritor ativo deste blog, carioca, Bacharel em Redes de Computadores e Ciência da Informação pela UNESA. Especialista em Cloud Computing, contratos CSP, EA e Plataformas Windows, entre outras; profissional jovem, porém com uma boa bagagem na área de TI. Amante de tecnologias e com grande vontade de ajudar e compartilhar experiências e aprendizado, pois com certeza essa é a melhor forma de se aprimorar e aprender cada vez mais!